سیسکو FTD و سیسکو FMC چیست؟

تاریخچه مختصری از Firepower سیسکو

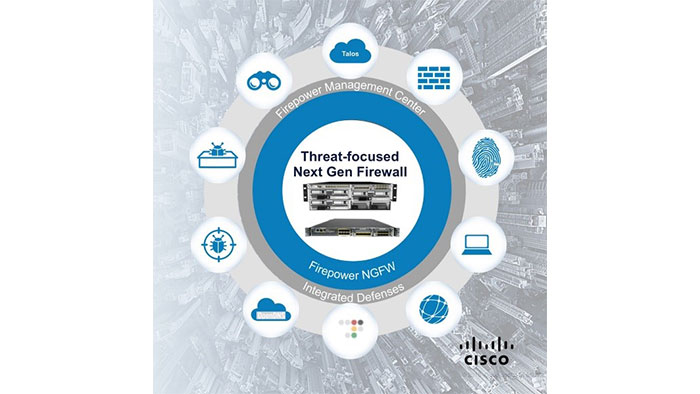

برای آنکه ببینیم Firepower از کجا آمده باید نگاهی بیندازیم به شرکت Sourcefire که در سال 2001 توسط آقای مارتین رش تأسیس شد. او خالق نرمافزار Snort است. این شرکت با توسعه Snort به یک نسخه تجاری از آن رسید که منجر به ایجاد سیستم Sourcefire 3D و تشکیل خط تولید محصولات امنیتی این شرکت با عنوان Firepower شد. شرکت Sourcefire در سال 2009 عنوان بهترین محصول تستشده در خصوص IPS/IDSها را کسب کرد. همچنین این شرکت توسط موسسه معتبر و معروف Gartner در سال 2012 به عنوان Leader در بخش تجهیزات IDS/IPS انتخاب و در نهایت در سال 2013 و در ماه جولای با مبلغ هنگفت 7/2 میلیارد دلار توسط شرکت سیسکو خریداری شد.

برای آنکه ببینیم Firepower از کجا آمده باید نگاهی بیندازیم به شرکت Sourcefire که در سال 2001 توسط آقای مارتین رش تأسیس شد. او خالق نرمافزار Snort است. این شرکت با توسعه Snort به یک نسخه تجاری از آن رسید که منجر به ایجاد سیستم Sourcefire 3D و تشکیل خط تولید محصولات امنیتی این شرکت با عنوان Firepower شد. شرکت Sourcefire در سال 2009 عنوان بهترین محصول تستشده در خصوص IPS/IDSها را کسب کرد. همچنین این شرکت توسط موسسه معتبر و معروف Gartner در سال 2012 به عنوان Leader در بخش تجهیزات IDS/IPS انتخاب و در نهایت در سال 2013 و در ماه جولای با مبلغ هنگفت 7/2 میلیارد دلار توسط شرکت سیسکو خریداری شد.

Snort چیست؟

Snort یک نرمافزار تشخیص نفوذ (IDS) است که متنباز (Open Source) بوده و قابلیت ورود به بستههای ترافیکی و تجزیه و تحلیل آنها در شبکههای مبتنی بر IP را به صورت Real-Time دارد. Snort وظیفه تجزیه و تحلیل پروتکلها، جستوجو و تطبیق محتوا را نیز برعهده دارد. این نرمافزار همچنین یک سیستم جلوگیری از نفوذ نیز میباشد که از یک زبان مبتنی بر قانون استفاده میکند که ترکیبی از امضاها، پروتکلها و روشهای بازرسی پیچیده است. اسنورت همچنین میتواند برای تشخیص Probeها و حملات مورد استفاده قرار گیرد که از جمله آنها میتوان به موارد زیر اشاره نمود:

Snort یک نرمافزار تشخیص نفوذ (IDS) است که متنباز (Open Source) بوده و قابلیت ورود به بستههای ترافیکی و تجزیه و تحلیل آنها در شبکههای مبتنی بر IP را به صورت Real-Time دارد. Snort وظیفه تجزیه و تحلیل پروتکلها، جستوجو و تطبیق محتوا را نیز برعهده دارد. این نرمافزار همچنین یک سیستم جلوگیری از نفوذ نیز میباشد که از یک زبان مبتنی بر قانون استفاده میکند که ترکیبی از امضاها، پروتکلها و روشهای بازرسی پیچیده است. اسنورت همچنین میتواند برای تشخیص Probeها و حملات مورد استفاده قرار گیرد که از جمله آنها میتوان به موارد زیر اشاره نمود:

• تلاش برای بدست آوردن Operating System Fingerprint و در واقع تعیین نوع سیستم عامل و شناسایی نقاط ضعف آن برای حمله.

• حملات Semantic URL

• سرریز بافر (Buffer Overflows)

• Probeهای SMB (Server Message Block) پروتکل شرکت مایکروسافت جهت اشتراکگذاری فایلها، پرینترها و پورتهای سریال بر بستر شبکه

• اسکن پورت (Port Scan)

1) در حالت Sniffer برنامه بستههای ترافیک را خوانده و بر روی کنسول نمایش میدهد.

2) در حالت Packet Logger برنامه بستههای ترافیک را روی دیسک ذخیره میکند.

3) در حالت IDS برنامه ترافیک بستهها را پایش (Monitor) کرده و با مجموعه قوانین تدوینشده تجزیه و تحلیل کرده و سپس با توجه به Action تعریفشده عمل کرده و در خصوص اجازه عبور بسته تصمیمگیری میکند.

سیر تکاملی Firepower سیسکو

شرکت سیسکو به محض خرید Sourcefire تجمیع تکنولوژی Sourcefire با تجهیزات مختلف خود از جمله فایروالهای ASA سری 5500X و روترهای ISR را آغاز کرد. سیسکو سپس اقدام به تولید پلتفرمهای سختافزاری جدید مبتنی بر تکنولوژی Firepower نمود و در نهایت با همگرایی و تجمیع نرمافزار ASA سیسکو و فناوری Sourcefire به یک پایگاه کد متمرکز به نام FTD یا Firepower Threat Defense رسید.

• سال 2013: سیسکو مدلهای Rebrand شده از Sourcefire را ارائه نمود. در این سال خبری از ترکیب و ادغام تکنولوژی نبود. تجهیزات مدل کلاسیک Firepower سری 7000 و 8000 در این سال ارائه شدند.

• سال 2014: سرویس Firepower را در کنار کدینگ فایروال ASA قرار داد. در میان سری ASA مدل 5585x قادر به اجرای Firepower نبود. تجهیزات سری ASA با مدلهای ASA5506-X ،ASA5506H-X ،ASA5506W-X ،ASA5508-X ،ASA5516-X ،ASA5512-X ASA5515-X ،ASA5525-X ،ASA5545-X ،ASA5555-X قادر به اجرای سرویس Firepower در کنار کدینگ ASA بودند.

• سال 2015: سیسکو قدم بعدی را برداشته و سرویس Firepower و ASA را ادغام کرد و FTD را بر روی پلتفرم ASA ارائه نمود. همچنین برای جبران عدم اجرای Firepower بر روی فایروال ASA سری 5585x پلتفرم جدید Firepower 9300 را تولید کرد. همچنین نسخه مجازی و تحت ابر این سرویس نیز بر روی VMware و AWS ارائه شد.

• سال 2016: FTD سیسکو بر روی پلتفرم جدید Firepower سری 4100 برای شبکههای متوسط (Midrange) معرفی شد. تجهیزات این سری از مدلهای 4110، 4120، 4140 و 4150 بوده و قابلیت اجرای FTD بر روی Azure مایکروسافت نیز فراهم گردید.

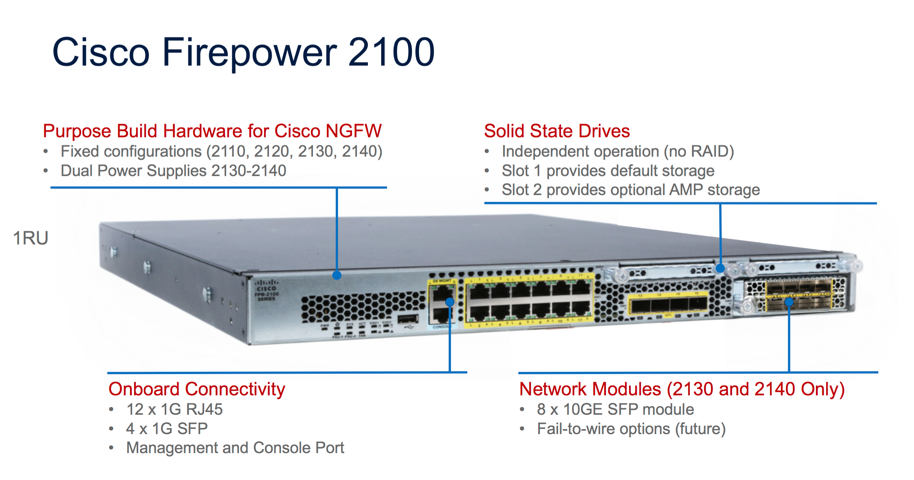

• سال 2017: FTD سیسکو بر روی پلتفرم جدید Firepower سری 2100 برای شبکههای کوچک تا متوسط معرفی گردید. تجهیزات این سری از مدلهای 2110، 2120، 2130 و 2140 میباشند.

جایگاه سیسکو در دنیای IDS/IPS و فایروالها

اولین فایروال تجاری شرکت سیسکو PIX نام داشت که دارای قابلیتهای پایه مثل مسیریابی، NAT و Access Rules بود و شرکت سیسکو برای راهکارهای امنیتی خود در کنار این فایروال از تجهیزات سختافزاری IPS مانند سری 4200 و VPN Concentratorهای سری 3000 استفاده مینمود. در سال 2005 شرکت سیسکو فایروالهای سری ASA 5500 را روانه بازار کرد که دارای سرویس ماژول IPS و VPN بود و در سال 2008 فایروالهای سری PIX خود را بازنشست نمود. شرکت سیسکو در سال 2011 فایروالهای سری ASA 5500-X را با توان عملیاتی بالاتر (تا 4 برابر نسبت به نسل قبل) ارائه کرد، این تنها تغییر نبود بلکه در فایروالهای نسل جدید دیگر نیازی به خرید ماژول IPS نبود و با خرید لایسنس امکان فعالسازی IPS بر روی فایروال میسر میگردید.

سیر تکاملی مرکز مدیریت Firepower

تفاوت سرویس Firepower و FTD سیسکو

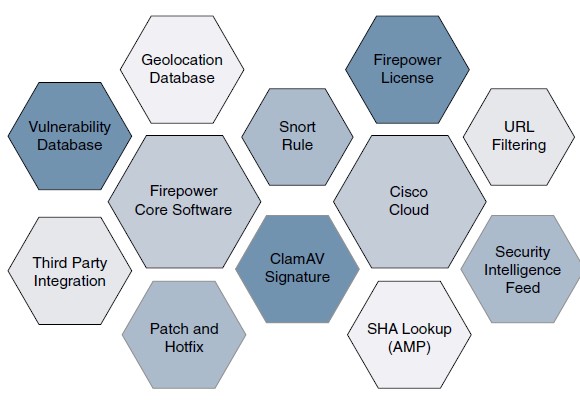

اجزای نرمافزار Firepower

1) نرمافزار هسته Firepower

• موتور Snort برای سیستم IPS/IDS

• وب سرور برای محیط گرافیکی ادمین

• پایگاهداده برای ذخیره Eventها

• Firmware برای سختافزار

و موارد دیگر…

2) Hotfix و پچهای نرمافزاری

سیسکو برای رفع هر گونه آسیبپذیری و نقص در سیستم Firepower به صورت دورهای پچهای نرمافزاری منتشر مینماید. در صورت بروز موارد آسیبپذیری مهم و لحظهای که خارج از موعد بروزرسانی پچهای دورهای اتفاق میافتند سیسکو Hotfixها را با توجه به آن مورد خاص منتشر خواهد نمود.

3) قوانین Snort/Sourcefire

4) بانک اطلاعات آسیبپذیری (به اختصار VDB)

Vulnerability Database همانطور که از نامش پیداست، پایگاهدادهای از آسیبپذیریهای شناختهشده به همراه میزان ریسک هر یک از آنها میباشد که در دستههای اپلیکیشن، سرویس و OSها طبقهبندی میشوند.

5) پایگاهداده بر مبنای منطقه جغرافیایی (GeoDB)

این پایگاهداده با توجه به بلاکهای آدرس در نمایش منطقه جغرافیایی، کشور مبدأ و مقصد بستههای ترافیکی نقش دارد.

6) پایگاهداده URL Filtering

• دستهبندی وبسایت (بر مبنای اهداف تجاری، مخاطبان و محتوای آنها)

• کنترل دسترسی به نوع خاصی از وبسایتها (بر مبنای اعتبار و سطح خطرشان)

• نیازمندی به بروز بودن این پایگاهداده و ارتباط با ابر سیسکو از طریق اینترنت

7) Feed هوشمند امنیتی

تیم هوش تهدیدی سیسکو یا Talos، به صورت دائمی در حال تحقیق و جستوجو در اینترنت میباشد تا آدرسها، اسامی Domainها و URLهای مخرب که تهدیدی بالقوه حساب میشوند را شناسایی نمایند. سپس Talos این اطلاعات را به صورت Feed هوشمند امنیتی برای کاربران Firepower به اشتراک میگذارد و FMC میتواند این Feedها را به صورت مستقیم از ابر سیسکو دریافت نماید.

8) تشخیص Malware

با استفاده از لایسنس Malware ،FTD میتواند ویروسها را در فایلهای عبوری تشخیص دهد و این امکان را فراهم نماید تا از گسترش بدافزارها در شبکه جلوگیری شود. FTD از موتور ClamAV برای تحلیل پروندهها به صورت محلی استفاده مینماید. FMC سیسکو از طریق بروزرسانیهای مربوط به بدافزارها، امضای جدیدترین ویروسها را که منجر به شناسایی آنها میشود دریافت مینماید. AMP (Advance Malware Protection) سیستم کنترل دسترسی به فایلها برای بررسی و طبقهبندی آنها میباشد.

9) یکپارچگی

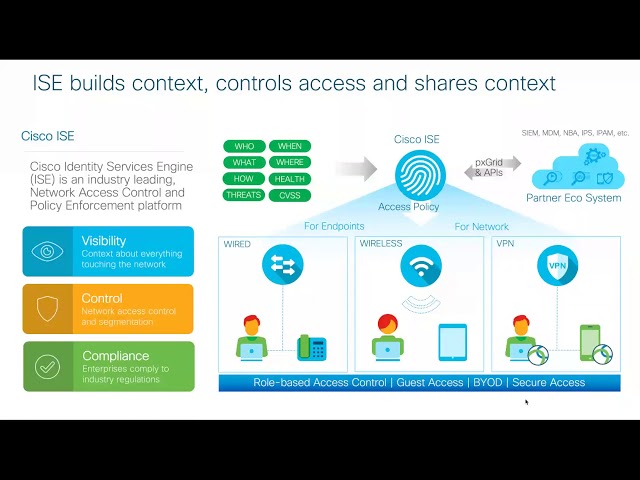

FTD سیسکو قابلیت ادغام با ISE، اکتیو دایرکتوری (AD)، eStreamer و Syslog Server را داراست، که از بین آنها ادغام با Cisco ISE مزیت بالایی در اجرای اهداف امنیتی در شبکه محسوب میشود.

پلتفرمهای سختافزاری Firepower

این پلتفرمها شامل موارد زیر میباشند:

• سری ASA 5500-X و Firepower 2100 که در بازه دفاتر سازمانی تا لبه اینترنت کاربرد دارند.

• سری Firepower 4100 که در بازه لبه اینترنت تا مراکز داده کاربرد دارند.

• سری Firepower 9300 که در شبکه سرویسدهندگان کاربرد دارند.

اجرای FTD بر روی سختافزار ASA 5500-X

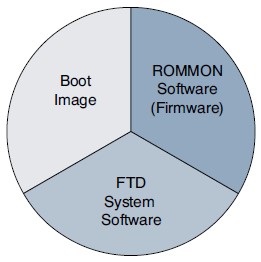

برای استفاده از FTD بر روی فایروال به ASA نیاز خواهید داشت تا دست به Reimage نرمافزاری ASA بزنید. سه نرمافزاری که در این فرایند با آن سروکار خواهید داشت به شرح زیر میباشند:

1) نرمافزار ROMMON: این نرمافزار Firmware برای ASA محسوب میشود. برای Reimage کردن ASA در مدلهای پایین مانند ASA5506 ،ASA5508 و ASA5516 نیاز میباشد تا Firmware یا همان ROMMON به نسخه 1.1.8 به بالا بروزرسانی شود. برای سایر مدلها نیاز به بروزرسانی نیست.

2) نرمافزار Boot Image: پیش از نصب FTD بر روی ASA سیسکو نیاز است تا Boot Image برای FTD بارگذاری شود. پس از بارگذاری Boot Image قادر خواهید بود از طریق محیط CLI، فایروال ASA را برای دانلود FTD و شروع Setup آماده کنید.

3) نرمافزار سیستم FTD: تمامی قابلیتهای نرمافزار FTD در این پکیج از Image قرار گرفته و برای نصب و راهاندازی نهایی به آن نیاز خواهید داشت

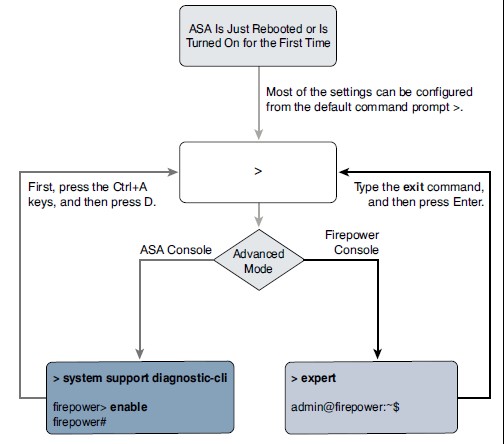

محیط CLI در Cisco FTD

1) Shell پیشفرض FTD: اکثر پیکربندیهای ضروری در این محیط انجام میشود و در واقع وقتی ASA بوت میگردد، فایروال در این محیط شروع به کار مینماید.

2) کنسول ASA: اجازه اجرای دستورات پیشرفته با هدف Diagnostic و T-shoot (عیبیابی) در محیط داده میشود.

3) Firepower Linux Shell: اجازه ورود به Backend سیستم عامل در محیط داده میشود. برای T-shootهای پیشرفته مناسب میباشد و لازم به ذکر است که برای استفاده از این محیط طبق توصیه شرکت سیسکو در صورت اشاره در یک مستند معتبر وارد آن شوید!

اجرای FTD بر روی FXOS

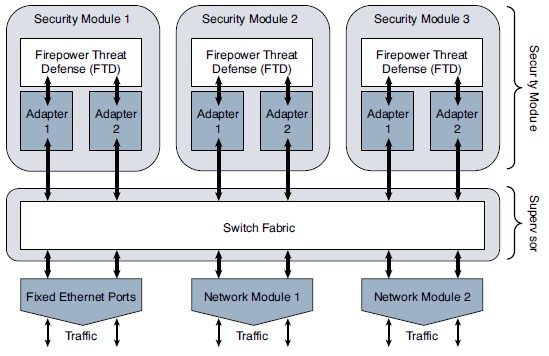

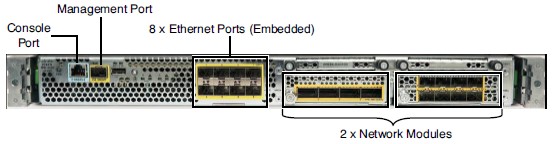

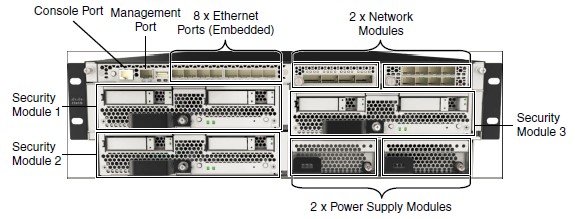

معماری سختافزار Firepower سیسکو

• ماژول شبکه

• ماژول امنیت

• ماژول تأمین برق

• ماژول فن

بخش دیگری از معماری این تجهیز را Supervisor تشکیل میدهد که با استفاده از FXOS وظیفه پیکربندی ماژولهای شبکه، امنیت و شاسی سختافزار را به عهده دارد. از وظایف دیگر آن پایش تمامی اجزای سختافزاری از جمله منابع تغذیه برق، فنها و غیره میباشد.

ماژول امنیت، اپلیکیشنهای امنیتی نظیر نرمافزار FTD را به اجرا در میآورد و با کمک فابریک سوئیچ، داده را از ماژول شبکه دریافت کرده و به FTD میرساند تا بررسی، تجزیه و تحلیل و عمل مناسب انجام شود.

سختافزار FMC سیسکو (Cisco Firepower Management Center)

1) On-Box

2) Off-Box

همانطور که از اسمشان پیداست در حالت On-Box، اتصال به صورت مستقیم بر روی سنسور بوده و مدیریت از طریق آن انجام میشود ولی در حالت Off-Box، یک سیستم جدا از سنسور و به صورت مرکزی برای مدیریت سنسور یا سنسورها استفاده میگردد.جدول زیر مقایسه این دو روش را نشان میدهد:

| Functions | On-Box | Off-Box |

|---|---|---|

| GUI software | Firepower Device Manager (FDM) | Firepower Management Center (FMC) |

| Management capability | 1 FTD system | Depending on the model, can manage hundred of FTD systems |

| Supported FTD platform | Low-End and Midrange ASA 5500-X Series Hardware | Any platforms that support FTD software |

| Deployment | Small to Medium Business (SMB) | Large enterprise network |

| Cost | Free; no additional hardware necessary | Need to purchase additional hardware or a license for a virtual appliance |

| Policy configuration | Limited functionality | Full functionality |

| Number of sorted events | Can store only few hundred events | Can store million of events |

| API integration | Does not support third-party integration | Fully supports integration with various APIs |

سیستم Firepower مجازی

- • VMware بر روی پلتفرمهای ESXi نسخه 5.5 و 6.0 به بالا

- • AWS بر روی پلتفرمهای VPC و EC2

- • KVM بر روی پلتفرم Ubuntu

پکیج نصب برای VMware در فرمت Traball بوده که شامل فایلهای ovf ،vmdk و mf میباشد.لازم به ذکر است که یک تجهیز مجازی FMC قادر است هر مدل سختافزاری از FTD را مدیریت نماید، همچنین یک FTD مجازی میتواند توسط FMC سختافزاری و یا مجازی مدیریت گردد.

اجرای Firepower سیسکو به صورت مجازی شامل مراحل زیر میباشد:

1) ساخت ESXi Host

2) ساخت شبکه مجازی

3) اجرای OVF برای Firepower

4) تأیید منابع و تنظیمات ماشین مجازی

5) پیکربندی اولیه و شروع به کار Firepower

نحوه اجرا و مدیریت Cisco Firepower

- 1) تجهیزات Firepower قدیمی که مربوط به سال اول خرید شرکت Sourcefire توسط سیسکو بودند (مدلهای سری 7000 و 8000 و یا به صورت مجازی)

- 2) ASA به همراه سرویس Firepower که بر روی این پلتفرم سختافزاری پیاده میشود.

- 3) اجرای Firepower Threat Defense(FTD) بر روی پلتفرمهای جدید Cisco Firepower 2100 ،Cisco Firepower 4100 ،Cisco Firepower 9300 و یا پلتفرم ASA5500-X و یا به صورت مجازی

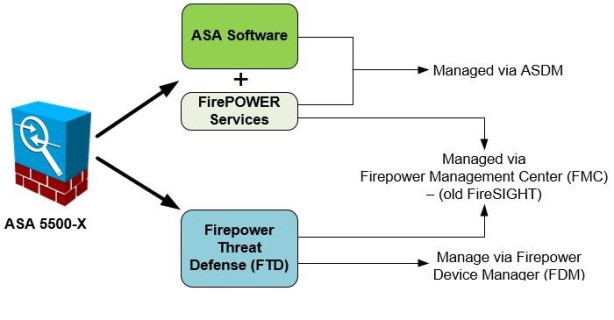

مدیریت فایروال به چه صورت خواهد بود؟

اگر از ASA+Firepower استفاده شود، نرمافزار ASA و سرویس Firepower میتوانند از طریق ASDM مدیریت شوند و یا ASA از طریق ASDM و سرویس Firepower از طریق FMC مدیریت گردد.

اگر FTD بر روی ASA اجرا شده باشد، صرفاً از طریف FMC و یا FDM قابل مدیریت خواهد بود.

طبیعتاً مدیریت فایروالهای سری Firepower نیز صرفاً از طریق FMC یا FDM امکانپذیر بوده و خبری از ASA نمیباشد.