امنیت زیرساخت سیسکو با Cisco ACI Security

Cisco-ACI

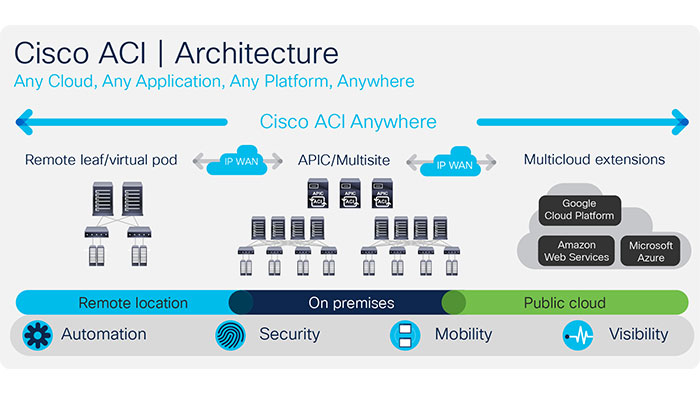

Cisco Application Centric Infrastructure یا به اختصار Cisco ACI، معماری جدید و خلاقانهای است که به طور کلی موجب تسهیل، بهینهسازی و تسریع چرخه پیادهسازی برنامه میگردد.

Cisco ACI از یک رویکرد جامع مبتنی بر سیستم استفاده نموده که دارای ویژگیهایی مانند یکپارچه سازی کامل میان اجزاء فیزیکی و مجازی، مدل Open Ecosystem و نوآوری جدید ICهای خاص برنامههای کاربردی تحت عنوان ASIC ، سختافزار و نرمافزار جدید میباشد. این رویکرد منحصربفرد از مدل عملیاتی مبتنی بر Policy مشترک در سراسر شبکه و اجزاء امنیتیای که از Cisco ACI و همچنین اجزاء Computing و Storage در آینده نزدیک پشتیبانی میکنند، استفاده نماید، علاوه بر آن موجب تسلط بر Siloهای IT و کاهش قابل ملاحظه هزینهها و پیچیدگی فرایند، میگردد.

برای مشاوره و خرید لایسنس سیسکو و لایسنس فایروال و لایسنس های شبکه با مشاوران ما در داده پرداز سپهر آسیا تماس بگیرید.

مزایای استفاده از Cisco ACI در رفع مشکلات امنیتی

Cisco ACI به چالشهای امنیتی و تطبیق پذیری دیتاسنترهای نسل بعدی (Next-Generation Data Center) و محیطهای Cloud میپردازد. درواقع با انتقال سازمانها به نسل جدید دیتاسنترها و محیطهای Cloud، خودکارسازی Policyهای امنیتی مستلزم پشتیبانی از شرایط آمادهسازی برحسب تقاضا و مقیاسپذیری دینامیکِ برنامههای کاربردی میباشد و از طرفی مدیریت امنیت بصورت دستی و مبتنی بر تجهیزات، مستعد بروز خطا و ناامنی است. هنگامی که حجم کاری برنامه در یک محیط دیتاسنتری اضافه، اصلاح و یا جابجا میشوند، Policyهای امنیت میبایست با Endpointهای برنامهکاربردی تطابق یابند زیرا ایجاد و حذف Policyهای پویا برای تضمین ترافیک سراسری و کنترل تحرکپذیری (Mobility) برنامهکاربردی ضروری میباشد. اصولا قابلیت دید نسبت به ترافیک، به منظور شناسایی و کاهش حملات پیشرفتهی هدفمند و ایمنسازی Tenantها، بسیار مهم میباشد.

Cisco ACI Security برای نسل جدید دیتاسنترها و Cloud

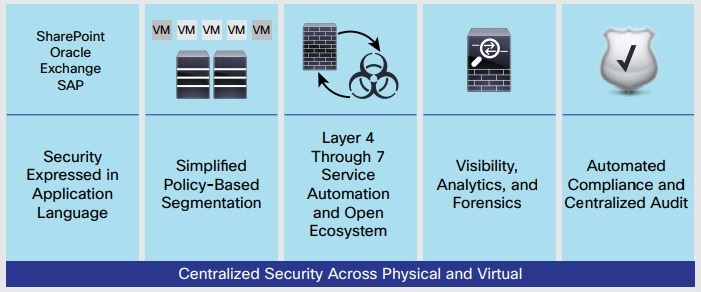

Cisco ACI جهت رفع نیازهای امنیتی Data Centerهای نسل بعدی و محیطهای Cloud از یک رویکرد جامع مبتنی بر سیستم استفاده مینماید که برخلاف راهکارهای جایگزین امنیتی شبکههای مجازیسازی شده مبتنی بر Overlay ، که قابلیت دید و مقیاسپذیری محدودی ارائه میدهند و نیازمند مدیریت جداگانه تجهیزات شبکه Underlay (زیرلایه) و Overlay (همپوشانی) و Policyهای امنیت میباشد. راهکار امنیتی Cisco ACI علاوه بر تطابقپذیری، کاهش خطر منافذ امنیتی را تضمین مینماید و با استفاده از یک رویکرد برنامهمحور و مدل مشترک عملیاتی مبتنی بر Policy، بطور ویژهای نیازهای امنیتی Data Centerهای نسل بعدی را برآورده مینماید.

فراهم نمودن امکان مدیریت یکپارچه امنیت Policy توسط Cisco ACI Security، از طریق به اجرا درآوردن پالیسیها در هر ج از دیتاسنتر و بر روی تمامی WorkLoadهای واقعی و مجازی ایجاد شده است. این راهکار، روند خودکارسازیِ کاملی را از لایه 4 تا 7 پالیسیهای امنیت ارائه داده و همزمان با فراهم نمودن قابلیت دید عمیق، تطابق خودکار Policy و تشخیص سریع و کاهش تهدیدات، از استراتژی Defense-In-Depth نیز پشتیبانی مینماید. Cisco ACI تنها رویکردی است که با ارائه بخشبندی که Dynamic بوده و برنامهمحور میباشد، بر برنامهکاربردی تمرکز دارد.

برآورده نمودن نیازهای امنیتی Data Centerهای نسل بعدی و Cloud توسط Cisco ACI

مزایای اصلی Cisco ACI Security

در ادامه به بررسی بیشتر ویژگیها و مزایای اصلی Cisco ACI Security میپردازیم:

برای مشاوره و خرید لایسنس سیسکو و لایسنس فایروال و لایسنس های شبکه با مشاوران ما در داده پرداز سپهر آسیا تماس بگیرید.

-

ارائه مدل Policy برنامهمحور

فراهم نمودن دیدکلی سطح بالا توسط Cisco ACI، با استفاده از گروههای Endpoint یا به اختصار EPG صورت میگیرد و برای انجامPolicy های سادهتر، نسبت به توپولوژی شبکه باید از زبان برنامههای کاربردی بیشتری استفاده نماید. رویکرد Policy مبتنی بر Whitelist در Cisco ACI مسدود نمودن ترافیک میان EPGها از مدل Zero-Trust پشتیبانی مینماید مگر اینکه یک Policy دقیقا اجازه ترافیک میان EPGها را صادر نماید.

-

یکپارچهسازی مدیریت Policy امنیتی لایههای 4 تا 7

Cisco ACI، پالیسیهای امنیتی لایههای 4 تا 7 را در ساختار یک برنامهکاربردی، بصورت مرکزی مدیریت و خودکارسازی مینماید و این کار را با استفاده از یک مدل Policy مبتنی بر برنامه و بصورت یکپارچه و از طریق مرزهای واقعی و مجازی و همچنین تجهیزات Third-Party، انجام میدهد. این رویکرد موجب کاهش پیچیدگی عملیاتی و افزایش چابکی IT، بدون ایجاد تهدیدات امنیتی میشود.

-

بخشبندی مبتنی بر Policy

Cisco ACI بخشبندی (Segmentation) دقیق و منعطف Endpointهای فیزیکی و مجازی را براساس Policy Groupها فراهم نموده و در نتیجه موجب کاهش محدودهی تطبیقپذیری و خطرات امنیتی میگردد.

-

تطبیقپذیری خودکار

Cisco ACI تضمین مینماید که پیکربندی در این ساختار همیشه با Policyهای امنیتی مطابقت داشته باشد و Cisco APIها بتوانند برای استخراج Policy و Audit Logها از Application Policy Infrastructure Controller یا به اختصار APIC استفاده نموده و گزارشات تطبیقپذیری را ایجاد نمایند که به عنوان مثال میتوان به گزارش تطبیقپذیری PCI اشاره نمود. این ویژگی موجب ارزیابی ریسک در IT به صورت Real-Time شده و خطر عدم تطابقپذیری برای سازمانها را کاهش میدهد.

-

امنیت یکپارچه در لایه 4 برای ترافیکهای درون دیتاسنتر بین سرورها

ساختار Cisco ACI شامل یک فایروال Stateless لایه 4 توزیعی به صورت Built-In میباشد تا ترافیک بین سرورها رادرون یک دیتاسنتر میان اجزاء برنامه کاربردی و تمامی Tenantها در یک دیتاسنتر ایمن نماید.

-

چارچوب Open Security

Cisco ACI به منظور پشتیبانی از درج سرویسهای پیشرفته برای خدمات امنیتی لایههای حساس 4 تا 7 در جریان ترافیکی برنامهکاربردی، صرفنظر از مکان آنها در دیتاسنتر، چارچوب Open Security (شامل APIs و پروتکل OpFlex) ارائه میدهد.

این سرویسها شامل موارد زیر میباشد:

- Intrusion Detection Systems یا به اختصار IDS

- Intrusion Prevention Systems یا به اختصار IPS

- سرویسهای فایروال نسل بعدی یا به اختصار NGFW (مانندCisco Adaptive Security Virtual Appliance یا به اختصار ASAv،Cisco ASA 5585-X Adaptive Security Appliance و تجهیزات امنیت Third-Party) میباشند.

لازم به ذکر است این ویژگی موجب استراتژی امنیتی Defense-In-Depth و حفاظت از سرمایهگذاری خواهد شد.

-

قابلیت دید عمیق و تشخیص سریع حملات

با استفاده از این قابیلت Cisco ACI میتواند دادههای زمان بروز ترافیک شبکه را جمعآوری نمود و از شمارندههای اتمی به منظور ارائه هوشمندی در شبکه به صورت Real-Time و فراهم نمودن قابلیت دید عمیق به تمامی مرزهای فیزیکی و مجازی شبکه، پشتیبانی مینماید. این ویژگی موجب تشخیص سریع حملات در اوایل چرخه حمله میشود.

-

پاسخ خودکار به مشکلات

Cisco ACI از قابلیت پاسخگویی خودکار به تهدیدات شناسایی شده در شبکه پشتیبانی مینماید و این کار را با استفاده از Northbound APIها انجام میدهد که امکان ادغام با پلتفرمهای امنیتی را فراهم میسازد.

با توجه به افزایش روز افزون اندازه دیتاسنترها و لزوم سادگی در مدیریت سرور ها، نیاز به وجود نرم افزارهایی برای ادمینهای دیتاسنتر حس می شد تا بتوانند به خوبی عملیاتهای اتوماتیک سازی، توسعه پذیری و تجربه کاربری را بهبود بخشند.

به این ترتیب سیسکو با ارائه ACI یا به عبارت دیگر Application Centric Infrastructure توانست گامی بلند در زمینه SDN بردارد.

Cisco ACI چیست؟

ACI پیکربندی سخت افزار در دیتاسنترها را ساده تر می کند. چون پیچیدگیهای محیطهای شبکه که مجبور بودید به صورت دستی انواع سخت افزارها را پیکربندی کنید از بین می برد.

در گذشته سوییچهای Nexus که در یک محیط قرار گرفته بودند، باید به صورت دستی و تک-تک پیکربندی می شدند. در حقیقت پیکربندی در شبکههای قدیمی به این صورت بود که ما تنها کاری که دستگاههای شبکه می کنند را کنترل می کردیم. ما در آنها دستوراتی می نوشتیم و از آن ها انتظار داشتیم که آن دستور را اجرا کنند.

ACI از یک سیستم declarative استفاده می کند. یعنی مشخص می کنیم که نتیجه پایانی چه چیزی باشد. دستگاه نیز این دستور را تفسیر می کند و در نهایت نتیجه را بر می گرداند.

ACI یک شبکه Multi Cloud توسعه پذیر می سازد

ACI با استفاده از قابلیت SDN توانسته است یک شبکه Multi-Cloud با مدل مبتنی بر پالیسی ایجاد کند. تا به اپلیکیشنها اجازه دهد به سادگی به هر موقعیت یا Cloud انتقال یابند. در حالی که امنیت و قابلیت در دسترس بودن حفظ شود.

این تکنولوژی روی اپلکیشنها تمرکز دارد به جای اینکه روی محصولات شبکه تمرکز کند. علاوه بر آن یک پلتفرم مرکزی برای مدیریت پالیسیهای اپلیکیشنها در محیط های مجازی و فیزیکی فراهم می آورد.

ACI و شبکه

ACI قابلیتهای فوق را از طریق پلتفرم مبتنی بر اپلیکیشن انجام می دهد. به جای آن که مقید به VLAN، Subnet، Routing و Trunk باشد. ACI در حقیقت از توپولوژی leaf-spine-leaf (CLOS) استفاده می کند. بنابراین Scale کردن شبکه را بسیار ساده تر می کند.

ACI تغییرات را بسته به تغییر در شرایط به صورت اتوماتیک به شبکه اعمال می کند. برای مثال ACI از پالیسیای استفاده می کند تا مشخص کند که چگونه اپلیکیشنها و سرویسها با هم ارتباط برقرار کنند.

اجزای ACI

ACI از چندین سخت افزار و نرم افزار تشکیل می شود که در ادامه به مهم ترین آنها اشاره شده است.

- Spine: گروهی از سوییچهای Cisco Nexus 9000 که با هم کار می کنند تا به همه Leafها متصل شوند.

- Leaf: سوییچهای Nexus 9000 با Spine ها کابل کشی می شوند. leaf ها علاوه بر آن وظیفه اتصال ACI به سرورها، هایپروایزر، فایروال، لود بالانسر و بقیه روتر ها و سوییچهای خارجی را دارند.

- APIC: Cisco Application Policy Infrastructure Controller (APIC) مغز مرکزی هر راه حل ACI است.

- VXVLAN

- Micro Segmentation

APIC چیست؟

APIC ها سه یا ۵ سرور در یک کلاستر Fault Tolerant هستند که نقطه مدیریت، مانیتور کارایی شبکه و اتوماتیک سازی Provision شبکه را به عهده دارند. APIC یک رابط گرافیکی تحت وب در اختیار ادمین قرار می دهد. که با استفاده از آن اجزای لازم برای ایجاد شبکه ACI را پیکربندی می کند.

همه Packet Forwarding ها به وسیله سوییچهای نکسوس انجام می شوند. چون وظیفه آنها همین است. پیکربندیها بوسیله APIC انجام می شود و ترافیک را کنترل نمی کند.

در APIC می توانیم پالیسی، EndPoint Group، Cotracts، Application Network Profile و Tenant ایجاد کنیم.

VXLAN چیست؟

Virtual Extensible LAN (VXLAN) ها مکانیزمهای اساسی به منظور ایجاد VLAN/subnet هایی هستند که در سراسر شبکه در دسترس قرار می گیرند. این قابلیت به ماشین مجازی امکان حرکت کردن از یک هاست به هاست دیگر را می دهد. با وجود این که هاست دیگر در یک بخش دیگر شبکه یا سابنت قرار گرفته باشد.

بدون VXLAN ها ماشینهای مجازی منتقل شده نمی توانند با استفاده از آدرس IP هایشان ارتباط برقرار کنند. چون واضح است که در یک سابنت دیگر قرار می گیرند.

Micro Segmentation چیست؟

در این نوع تکنولوژی می توان سیاستهای کنترل ترافیک مثل ترافیکهای امنیتی، Quality of Service و Forwarding را روی هر سیستم عامل/ماشین مجازی اعمال کرد. بر خلاف اعمال این پالیسیها روی کل سابنت/شبکه، سوییچ یا پورت فیزیکی.

ACI و بقیه محصولات

با وجود این که سوییچهای Nexus 9000 سیسکو اجزای فیزیکی شبکه را ایجاد می کنند، اما ACI می تواند با هایپروایزر های VMware ESXi، Microsoft Hyper-V و OpenStack نیز به منظور اتوماتیک سازی نرم افزارهای شبکه کار کند.

مقایسه ACI با SDN

یکی از سوالاتی که برخی کاربران از ما می پرسند این است که آیا ACI همان SDN است؟

به گفته کمپانی سیسکو، ACI کاملا متفاوت از SDN است. سیسکو در جایی اشاره کرده است که: “ما نسل اول SDN را پشت سر گذاشتیم”. به این ترتیب معتقد هستند که پیشرفت چشمگیری در SDN ایجاد کرده اند.

پس اگر SDN نیست، دقیقا چیه؟

با وجود این که ACI بخشی از کنترلر شبکه SDN (همان APIC) را دارد، اما مدل برنامه نویسی آن کاملا متفاوت است. به این دلیل که برنامه نویسی آن بیشتر روی Provision کردن اپلیکیشن، شامل همه زیرساختهای سرویسهای شبکه، امنیت و اپلیکیشن تمرکز دارد.

تفاوت کلیدی دیگر این است که ACI شبکه را برای محیط های فیزیکی و مجازی بهینه می کند.

علاوه بر آن ACI مدل پالیسی اپلیکیشن را از شبکه و سرویس به سرور و فضای ذخیره سازی می برد. تا بتواند کل دیتاسنتر و ساختار Cloud را شامل شود.

کاملا واضح است که این ویژگیها بیشتر از Software-defined Networking (SDN) است.

جمع بندی

در این مقاله شما را با یکی از مهم ترین تکنولوژیهای دیتاسنتر ها یعنی ACI که در سوییچهای Nexus 9000 موجود هستند، آشنا کردیم. اجزای یک دیتاسنتر بروز سیسکویی را بیان کردیم. همینطور گفتیم که با وجود این که ACI شباهت زیادی با SDN دارد، اما به گفته کمپانی سیسکو نمی توان آن را کاملا به عنوان یک SDN در نظر گرفت.

Software Defined Networking (SDN) – Comparing Cisco ACI with VMware NSX

Overview

Key terms related to software defined network (SDN)

SDN offerings from Cisco and VMware

Underlying mechanism (VXLAN)

Microsegmentation

Comparing two software defined network (SDN) offerings

1. Key terms

- Software Defined Networking (SDN) refers to the ability to create, modify and update networks solely through the software when physical infrastructure has already been in place. SDN disassociates network configuration from underlying physical devices. These underlying devices are mostly switches, routers, firewalls, VPN concentrators and load balancers. The concept is similar to virtual machines in which VMs are independent of underlying physical hosts in which provide physical memory and CPU.

- SDN Controller Software defined networking (SDN) products, usually referred to as SDN controllers are software that aim to control all aspects of networking through a central dashboard (controller dashboard). Almost all major networking vendors offer an SDN controller. Here is a link to list of SDN controllers and their comparison.

- Network Function Virtualization (NFV) is simply virtualization of different aspects of networks. Typically routing, switching, firewall and load balancing functions are carried out by dedicated appliances. These appliances could be from a variety of vendors such as Cisco, HP, Juniper, F5, CheckPoint or Fortinet and come with pre-installed software that allows these devices to be managed through central controller. The controller uses standard APIs to connect to these devices. Making these network functions available through a software which is not dependent on underlying hardware or hardware vendor is network function virtualization.

- Micro-segmentation refers to applying traffic management policies (such as security, Quality of Services, forwarding) on a per operating system/virtual machine level as opposed to applying these policies per subnet/network, switch or physical port level.

- Application Programming Interface (API) can be though of hooks or interface in a software through which information can be provided or collected from a software. Network device vendors provide standard APIs in their software (for example a router running a Cisco IOS) that allow controllers to connect to and control those devices. OpenFlow (OF) is one of the communication standards that define how virtual network controller can interact with a specific network device. Here is more information on OpenFlow and how it relates to SDN.

2. SDN Offerings from Cisco & VMware

Cisco and VMware are two major players in SDN arena with both having SDN offerings that meet a variety of today’s evolving network needs. Cisco is number 1 player in networking physical hardware devices such as routers and switches, whereas VMware is dominant player in virtual environments leading with its flagship ESXi hypervisor and now well extended into software network environments.

Let’s have a look to see what are these products/technologies, how they are similar to each other and how they differ.

Cisco

Cisco is an established player in technology hardware space with market leadership in Routing, Switching, Wireless, Unified Communications and x86 blade server. Traditionally Cisco’s focus had been on hardware platform innovation and development. However, with recent industry trends and to create further value for its customers, Cisco has been focusing on software development.

Cisco ACI

Application centric infrastructure (ACI) is Cisco’s take on software defined networking (SDN). ACI is a new network architecture (as opposed to VMware’s NSX which, at a general scale, uses typical network architecture through software).

Current dominant architecture in today’s datacenter networks is to segregate network into core, aggregation and access layers. The traffic in current architecture routes through the core of the network to reach different network segments. This can result in multiple hops before traffic reaches its final destination. A limitation of this architecture is that all vlans and associated subnets are usually not available in all parts of the network.

ACI leverages a new approach termed as spine leaf architecture. In this approach network devices take the role of either a spine or leaf. All end points such as servers are connected to leave’s only. All traffic flows from leaf to spine to leaf. This spine-leaf architecture can be referred to as network fabric. Once all hardware connectivity is established then the fabric can be controlled by an application policy infrastructure controller or APIC. APIC is really a piece of software that talks to the fabric (physical switches) and is used to configure the fabric from one central location as opposed to logging in to each device and configuring it.

Additionally Cisco application policy infrastructure controller (APIC) provides application centric view through dashboards that provide current health state of an application as opposed to physical infrastructure health. An application can be defined as a group of servers along with the security, bandwidth and quality of services (QoS). The dashboards available within the APIC interface shows an aggregate picture of how each of the underlying pieces of application are performing by collecting information from each component that makes up the application. If a user complains that their response time is slow, APIC can not only confirm that the response time is indeed slow but also point out that the database server in the backend is saturated or the network port connected to database server is congested.

Here is Cisco’s view on SDN

VMware

VMware is dominant player for virtualization of typical servers (x86 platform) allowing multiple virtual operating systems to be installed on one physical x86 based machine/PC/server. Today VMware controls majority of market share for virtualized platforms. Transition into networking space is a natural expansion for VMware.

NSX is VMware’s software defined networking (SDN) controller. VMware entry into networking space came from the virtual switch that would connect virtual network interfaces on virtual machines. Outside interfaces of this virtual switch were real hardware interfaces with cables connecting as an uplink to physical switches. Earlier version of vSwitch had basic layer 2 network connectivity and lacked features such as QoS, port mirroring etc. Additionally, the switch was limited to only a specific host on which it resided.

Over time VMware added functionality to the virtual switch so it more closely match with actual switch. Additionally, they extended original standard switch into a distribute switch so virtual machines on different hosts can connect to same switch. Cisco responded with it’s Nexus 1000v switch that was a virtual switch installed as a software on ESXi host machines.

Here is Official VMware NSX page

Extending into Layer 3 and beyond

VMware somewhat recently developed it’s networking offerings further to include layer 3 routing functionality using Distributed Logical Routers (DLR). DLRs are software routers that operate at IP layer and are used to route traffic east-west i.e. within different subnets in the datacenter. To get traffic out of datacenter or to WAN, VMware NSX is offering Edge Services Gateway (ESG). ESG also offers additional services such as routing at the edge of software, redistribution, load balancing, L2/L3 VPN and DHCP/DNS relays and is used to connect at the boundary of physical vs. virtual network.

3. Underlying mechanism – Virtual Extensible LAN (VXLAN)

Virtual Extensible LANs (VXLANs) are the underlying mechanism for both Cisco ACI and VMware NSX to make particular VLANs/subnets available throughout the network. This allows for a virtual machine to be moved from one host to another host with the new host being on a different part of the network or subnet and still be able to communicate. Without VXLANs moved virtual machine cannot communicate using its IP address since it’s at a different subnet.

VXLANs is a Layer 2 overlay scheme over a Layer 3 network and it uses MAC Address-in-User Datagram Protocol (MAC-in-UDP) encapsulation to provide a means to extend Layer 2 segments across the data center network. Leveraging VXLAN by ACI or NSX simply means that original Layer 2 frame has a VXLAN header added. This modified frame is then placed in a UDP-IP packet. After this normal network transport takes places which means encapsulating UDP (Layer 4) with IP (Layer 3) and then IP (Layer 3) with MAC (Layer 2). From a transport perspective, the difference is that we are transporting a UDP packet now. With this MAC-in-UDP encapsulation, VXLAN tunnels Layer 2 network over Layer 3 network.

RFC 7348 provides technical specifications and details for VXLAN

4. Micro-segmentation

Since VMware NSX has ultimate final connection using virtual switches to virtual machines, it have the ability to implement security and QoS policies that are relevant to each machine individually as opposed to perimeter network firewalls that protect overall network.

Operating systems running on virtual machines such as windows or Linux have their own built in firewalls that have been available for many years. With VMware NSX firewall, administration and monitoring of these policies are much more smoother and they can be managed from one central location. The firewall features that are available with VMware NSX are L2-L4 protection and it lacks advanced full blown next generation firewall features such as protection up to L7 and intrusion protection and detection (IPS/IDP)

Cisco ACI uses an application-aware construct called End-Point Group (EPG) that allows to define the group of endpoints that belong to a specific EPG. End point groups are independent of their IP addresses or subnets and can be physical server or a virtual machine. Security, QoS and forwarding policies are then applied to these end point groups. This approach allows for granular control on traffic flow from each machine.

5. Differences between Cisco ACI and VMware NSX

Cisco Application Centric Infrastructure (ACI) is a totally new spine-leaf architecture. It is an improvement on existing traditional network architectures. VMware NSX on the other hand use existing underlying networking architecture, which in most cases has been already setup and functioning, and uses an overlay technology (VXLAN) so that networking decisions can be made independent of underlying connectivity

Cisco ACI requires specialized hardware (Nexus 9k series switches) whereas VMware NSX is a software that uses existing network topologies.

Similarities between Cisco ACI and VMware NSX

Both ACI and NSX leverage virtual extensible LANs (VXLANs) as an overlay

ACI, APIC ciso, Micro segmentation ,nexus 9000, VXLAN ,vxrail