Cisco ASA از طریق استفاده Failover و Clustering قابلیت دسترسی بسیار خوبی را ایجاد کرده است. در این بخش به بررسی پیاده سازی سناریوهای Failover در ماژول Cisco ASA FirePOWER پرداخته خواهد شد.

Cisco ASA دو نوع Failover را پشتیبانی می کند

- Active/standby

- Active/Active

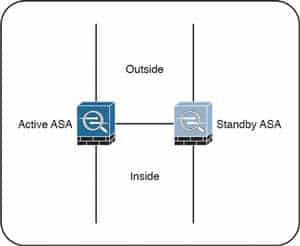

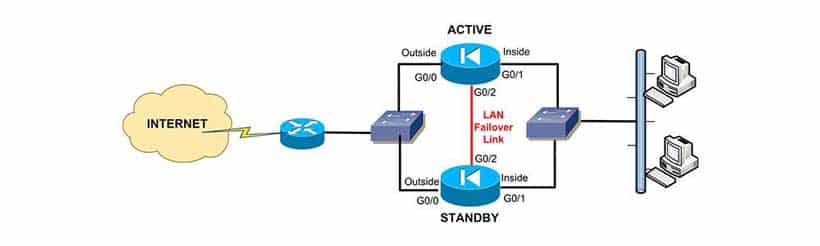

مطابق شکل زیر در حالت Active/standby همواره یک واحد در حالت Active و دیگری در وضعيت Standby است.

شکل ۱-۱۶

شکل ۱-۱۶

دستگاه در حالت Standby كليه ترافیک عبوری را رها کرده و فقط ترافیک عبوری از رابط management را می پذیرد. زمانیکه کارایی دستگاه در وضعیت Active پایین باشد، سیستم به صورت اتوماتیک به دستگاه در وضعیت Standby سوئیچ می کند. فرایند Failover حتی در صورت تمام ترافیک عبوری را به سمت دستگاه جایگزین منتقل می کند حالت Active Standby فقط در وضعیت Single-context قابل اجراست .

Security Context قابلیت تبدیل Cisco ASA به صورت چند فایروال مستقل را ایجاد می میکند ، هر بخش به صورت مجزا پیکربندی، واسط، سیاست گذاری های امنیتی، جدول routing و سرپرست مستقلی دارد. در ادامه به ارائه چند مثال از مسناریوهای متداول در استفاده از security Context جهت توسعه شبکه پرداخته می شود .

- اگر به عنوان یک فراهم کننده سرویس قصد ارائه سرویس های فایروال به مشتریان خود را داشته باشید. به هر روی تمایل به خرید فایروال فیزیکی اضافی برای هر کلاینت را نداشته باشید

- اگر برای مدیریت شبکه یک موسسه آموزشی، جهت ارتقاء امنیت تمایل به تجزیه شبکه بر اساس دانشکده ها دارید، تنها می توانید یک ابزار امنیتی فیزیکی داشته باشید.

- چنانچه مدیریت یک بنگاه اقتصادی بزرگ با شعب مختلف تمایل به اعمال سیاست گذاری های امنیتی متفاوت بر هر شعبه داشته باشد

- در یک شرکت با هم زمانی شیکه، در هنگام ارائه سرویس فایروال بدون تغییر ترتیب آدرس دهی نیاز به بهره گیری از Security Context وجود دارد.

- اگر در حال حاضر مدیریت امنیتی از طریق چندین فایروال فیزیکی صورت می گیرد و تمایل به یکپارچه سازی سیاست گذاری های امنیتی در یک فایروال داشته باشید.

- به منظور کاهش هزینه های عملیاتی و افزایش کارایی در هنگام فراهم آوردن مجازی سازی – End To-End در دیتاسنترها و مدیریت آنها از Security Context استفاده می شود

وظایف واحد Active به شرح زیر است:

- دستورات پیکربندی مرتبط با کاربران را دریافت و به همتای Standby خود منعکس می کند. تمام بخش های مدیریت و مانیتورینگ در بخش Active زوج Failover اتفاق می افتد زیرا انعکاس اطلاعات فنی ما بین این دو بخش ، فرآیندی دو سویه نیست ، هرگونه تنظیماتی در Standby ASA صورت گیرد موجب ایجاد ناهماهنگی ، عدم مطابقت دستورات و ایجاد اختلال در هنگام تعویض می شود. اگر تغییری ناخواسته در ابزار Standby صورت گرفت از وضعیت پیکربندی خارج شده و دستور Write standby در بخش Active جهت بازیابی وضعیت مناسب وارد کنید. این دستور تمام پیکربندی موجود در Active ASA را به واحد Standby منتقل می کند.

- پردازش هر گونه ترافیک عبوری، اعمال سیاست گذاری های امنیتی، ایجاد ارتباطها و در صورت لزوم قطع آن و همزمان سازی اطلاعات ارتباطی با واحد Standby در شرایط پیکربندی به صورت Stateful Failover انجام می پذیرد .

- ارسال پیام های Syslog و NSEL به سیستم گردآورنده رویدادها، در صورت لزوم با دستور Logging standby می توان پیام های Syslog را به واحد standby ارسال کرد، لیکن می بایست به خاطر داشته باشید این دستور، ترافیک Syslog را در زوج Failover دو برابر خواهد کرد.

- ایجاد و حفظ رونینگ دینامیک، واحد Standby در رونینگ دینامیک شرکت نخواهد داشت .

به صورت پیش فرض فرایند Failover رفتار حالت مندی ندارد، در این پیکربندی واحد Active فقط با ابزار Standby در تعامل است و کلیه جریان اطلاعات حالت مند در Active ASA باقی می ماند، بنابراین تمامی ارتباطات باید مجددا بر روی Failover برقرار شونده از سوی دیگر این پیکربندی کلیه منابع پردازشی ASA را حفظ می کند و پیکربندی با دسترس پذیری عالی مستلزم Stateful Failove است.

برای ارسال صورت وضعیت به Standby ASA می بایست پیکربندی ارتباط Stateful Failover صورت پذیرد .

Stateful Failover در برنامه سیسکو 5505 ASA وجود ندارد، زمانی که Stateful replication فعال شود Active ASA اطلاعات زیر را با همتای Standby خود به اشتراک می گذارد :

- جدول وضعیت ارتباطات TCP و UDP، به منظور حفظ منابع پردازشی ASA به صورت پیش فرض از همگام سازی اطلاعات ارتباطات با طول عمر پایین اجتناب می کند به عنوان مثال ارتباطات HTTP بر روی پورت 80/TCP به صورت Stateless خواهد بود، مگر اینکه دستور Failover replication http وارد شده باشد. به همین نحوه ارتباطات ICMP تنها در حالت active/active failover به همراه ASR بیکربندی می شوند. توجه داشته باشید فعال کردن انتقال اطلاعات دو سویه در حالت Stateful برای تمامی اتصالات تا ۳۰ درصد

- جدول ARP و MAC، در شرایطی که در حالت Transparent کار می کند

- جدول رونینگ شامل تمام مسیرهای دینامیک می باشد. تمام روتینگهای دینامیک در صورت وقوع هرگونه Failover می بایست دوباره برقرار گردند، لیکن واحد Active جدید همچنان تا زمان همگرایی کامل به ارسال ترافیک مطابق جدول routing قبلی ادامه می دهد.

- اطلاعات مشخصی از بازبینی نرم افزارها چون PDP GPT GPRS و جدول SIP را ارسال می کند. توجه به اینکه لازم است بخش اعظم اطلاعات واحد بازرسی نرم افزارها به علت محدودیتها و پیچیدگی های منابع نمی تواند همگام سازی شود، چنین ارتباطانی فقط در یک ارتباط لایه ۴ وجود دارد و قابل تعویض است، به همین علت چنین ارتباطاتی پس از Failover ملزم به برقراری مجدد هستند .

- غالب ساختارهای اطلاعاتی VPN شامل اطلاعات SA برای کانال های Site-To-Site و کاربران با دسترسی از راه دور هستند، تنها برخی اطلاعات clientless SSL VPN به شکل Stateless باقی می مانند

Stateful Failover Cisco ASA را پشتیبانی می کند، ماژول Cisco ASA FirePOWER به شکل مستقل به ردیابی وضعیت ارتباطات می پردازد، Cisco ASA هیچ از اطلاعات مرتبط با پیکربندی و سایر اطلاعات Stateful Failover را همگام سازی نمی کند. در زمان تعویض Cisco ASA، ماژول Cisco ASA FirePOWER ارتباطات موجود را به صورت نامحسوس برای کاربر بازیابی می کنند، لیکن برخی از تست های امنیتی پیشرفته تنها به جریان جدید منتشر شده در سیسکو ASAactive جدید و ماژول های آن اعمال می گردد،

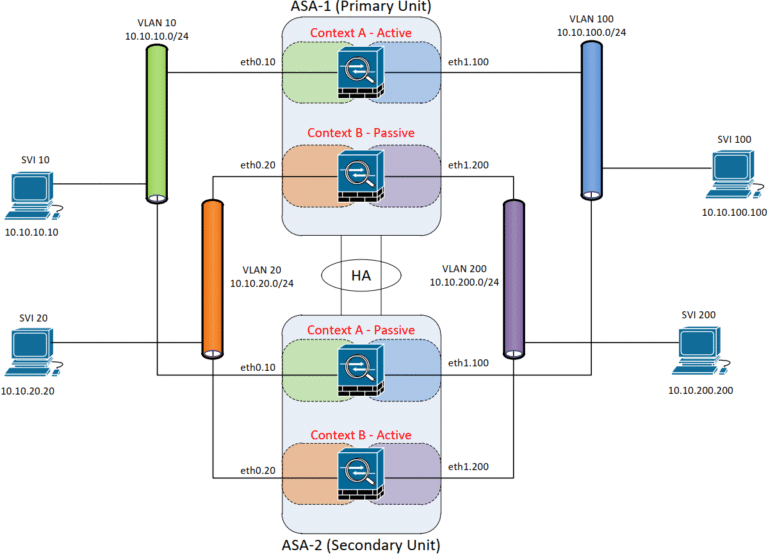

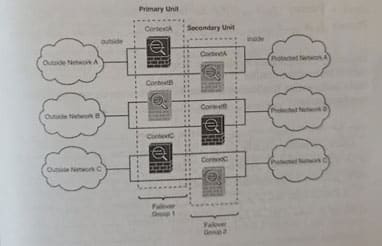

در active/active failover سیسکو ASA در وضعیت Multiple-context کار می کند؛ در این پیکربندی بار ترافیکی مابین هر دو عضو تقسیم می شود، هر عضو برای بخشی از بافت امنیتی اطلاعات به عنوان active عمل می کند. هنگام failover هر دو عضو به طور همزمان در حال عبور ترافیک هستند و از منابع سخت افزاری خود استفاده می کنند. شکل زیر حالت Active/Active Failover را نشان می دهد.

شکل ۲-۱۶ Active/Active Failover

شکل ۲-۱۶ Active/Active Failover

تفکیک از طریق تعیین یک application context برای یک و یا دو گروه Failover و اعمال هر یک از این Failover به هر یک از واحدهای active اعمال می شود. بر خلاف حالت Active/Standby Failover که کل ترافیک به یک واحد active انتقال پیدا می کرد، در این مدل تأثیرات در بافت یک گروه مشخص Failover متمرکز شده است.

در حالت کلی ASA در شرایطی که به حالت Active/Active Failover پیکربندی شده باشد، سه نوع Failover را پشتیبانی می کند :

- گروه 0 : گروهی پنهان و غیر قابل پیکربندی است که تنها System context را پوشش می دهد، معمولا در واحدی که گروه ۱ در آن قرار دارد فعال است.

- گروه ۱ : به صورت پیش فرض تمامی context جديد متعلق به این گروه هستند، admin context ملزم به عضویت در این گروه است. به صورت قراردادی واحد اولیه متعلق به این گروه است و شایسته است به همین شکل نگهداری شود.

- گروه ۲ : از این گروه به منظور اختصاص بخشی از context به واحد active دوم استفاده می شود؛ گروه اولیه نیز به صورت پیش فرض عضو این گروه بوده و ملزم به تغییر مالکیت آن به ASA دوم پس از اختصاص context می باشید. توجه به این نکته لازم است که هر دو واحد همزمان می بایست به صورت active تنظیم شده باشند تا امکان انتقال context مابین آنها وجود داشته باشد

در شرایطی که امکان تفکیک ترافیک شبکه به دو گروه مستقل هست، امکان توسعه روش active/active Failover وجود دارد، شایان توجه است به اشتراک گذاری اینترفیس مابین context متعلق به گروه های Failover ممکن نیست.

اگرچه active/active failover مزایای به اشتراک گذاری بار ترافیکی را دارد، لیکن الزامات آن به شرح زیر باید در نظر گرفته شود

- می بایست امکان تفکیک ترافیک به چند context وجود داشته باشد تا هیچ اینترفیس مابین گروههای مختلف Failover به اشتراک گذاشته نشود؛ به خاطر داشته باشید تمامی مشخصات در حالت multiple-context پشتیبانی نمی شوند

- چنانچه Failover رخ دهد یک ابزار فیزیکی مسئول انتقال كل ترافیکی است و در اصل برای دو ا واحد ASA در نظر گرفته شده بود که این مساله تأثير فواید توزیع بار را کاهش می دهد..

- زمانی که حالت stateful failover رخ می دهد، ابزار standby جهت برقراری ارتباطات جديد ان بیشتری نیاز دارد و تنها تفاوتی که ایجاد شده است. عدم نیاز ابزار Standby به پذیرش ترافیک عبوری شبکه است. هنگامی که Stateful دو سویه به همراه ailover جنین فعال شود به شکل قابل ملاحظه ظرفیت پردازشی هر یک از اعضا کاهش می یابد

به طى كل حالت Active/Standby برای Tailover ترجیح داده می شود، در سناریوهای نو ASA که با توزیع بار همراه است، استفاده از clustering به جای Active/Active Failover استفاده می شود .

در صورت بروز هر گونه مشکل در ماژول Cisco ASA FirePOWER چه اتفاقی می دهد؟

در صورت بروز هر گونه مشکل در ماژول می توان پیکربندی را به شکلی انجام داد که یکی از دو حالت زیر اتفاق بیافتد:

- Fail open

- Fail close

زمانیکه ماژول در وضعیت fail open تنظیم شده است، حتی در صورت بروز مشکل در ماژول Cisco ASA كل ترافیک را عبور می دهد؛ در مقابل در وضعیت fail close سیسکو ASA كل ترافیک را متوقف می کند

پیکربندی Firewall Failover

فایروال Cisco AS یک کامپوننت حیاتی هر زیرساخت شبکه ای است و معمولا چندیں سرویس enterprise ضروری وابسته به availability با دسترس پذیری firewall appliance هستند. بنابراین firewall redundancy یکی از مهمتری توپولوژی های شبکه محسوب می شود.

در ادامه مطالب این فصل ما قصد داریم statetul failover را در active/Standby mode محبوب ترین پیکربندی در اکثر شبکه هاست مورد بحث قرار دهیم، فایروال ASA همچنین Active/Active failover mode نیز پشتیبانی می کند، هر چند پیکربندی های خاصی منفور مورد نیاز است چرا که از چندین firewall context می بایست استفاده نمود. همچنین حالت Active/Active Failover از VPN پشتیبانی نمی کند که این موضوع نیز یکی از محدودیت های این redundancy moule به حساب می آید.

مدل هایی از فایروال Cisco ASA که از قابلیت Failover پشتیبانی می کنند

در هنگام نگارش این کتاب، پشتیبانی از قابلیت failover حالتهای Active/Standby (AS) و ( Active/Active (AA به صورت زیر است:

- فایروالهای Cisco ASA سری 5500 قدیمی یا Traditional

- مدل 5505 Cisco ASA: این مدل از قابلیت failover پشتیبانی نمی کند.

- مدل Cisco ASA 5510 Base License: این مدل از قابلیت failover پشتیبانی نمی کند.

- مدل Cisco ASA 5510 Security Plus License: این مدل از هر دو حالت failover یعنی AS و AA پشتیبانی می کند.

- تمام مدل های دیگر Cisco ASA (از جمله: 5520، 5540، 5550 و 5580): همگی هر دو حالت failover یعنی AS و AA را پشتیبانی می کنند.

- فایروال های Cisco ASA سری X-5500 یا Next Generation

- مدل ASA 5512-X Base License: این مدل از قابلیت failover پشتیبانی نمی کند.

- مدل X Security Plus License-5512 این مدل از هر دو حالت failover یعنی AS و AA پشتیبانی می کند.

- تمام مدل های دیگر ASA (از جمله: X ،5545-X 5525-X 5515-X 5555 و X-5585) همگی از هر دو حالت failover یعنی AS و AA پشتیبانی می کنند.

درک حالت Active/Standby Failover

در یک عملکرد Active/Standby (A/S) mode ، یکی از فایروال ها در failover pair به assign active role شده و تمام ترافیک و عملکردهای امنیتی را handle می کند. فایروال دیگر در failover pair نیز در حالت standby mode باقی و منتظر می ماند تا به صورت اتوماتیک تمام ترافیک را در یک حادثه با یک failure بتواند دریافت و handle نماید.

قابلیت Stateful failover اطلاعات وضعیت ارتباط و connection را از واحد active به واحد Standby عبور می دهد. بعد از اینکه afailoverی رخ دهد، اطلاعات connection در واحد Standby نیز به صورت یکسان (همانطور که در واحد active بوده) وجود خواهد داشت و به صورت اتوماتیک واحد با فایروال standby به فایروال active تغییر نقش داده بدون اینکه ترافیک هیچ اربری disconnect شود. اطلاعات stateful connectionی که بیت فایروالهای active و Sync standby شده شامل: global pool addressها و connection status و اطلاعات translation ، وضعیت های TCP/UDP ، جدول NAT translation ، جدول ARP table و جزئیات بسیاری دیگری می باشد .

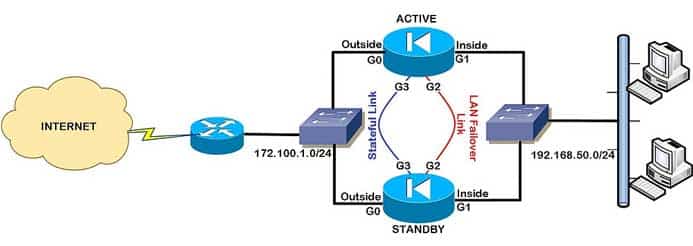

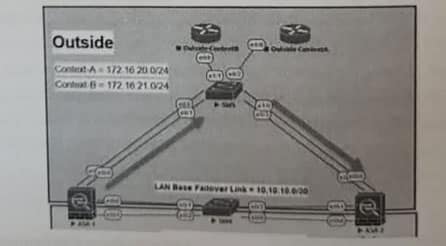

شکل ۳-۱۶ نمایی از توپولوژی Active/Standby Failover

توپولوژی شبکه شکل فوق، یک firewall failover pair یا یک جفت فایروال را در یک پیاده سازی Active/Standby نشان میدهد. اینترفیس های inside به سوئیچ internal و اینترفیس های outside نیز به صورت مشابه به سوئیچ external متصل هستند. همچنین، یک کابل شبکه -CTOSS Over بین دو appliance به عنوان LAN Failover Link مورد نیاز است. در طول عملکرد نرمال، همه ترافیک از طريق واحد ACTIVE که کنترل تمام ارتباطات inbound و outbound را بر عهده دارد عبور می کند، اما در صورتیکه یک failureی برای فایروال active اتفاق بیفتد (برای مثال، interface failure یا اینکه کل appliance فایروال failure داشته باشد و…)، واحد IP STANDBY آدرس های واحد ACTIVE را دریافت کرده، بنابراین جریان ترافیک بدور هیچگونه وقفه ای ادامه خواهد یافت. همچنین تمامی اطلاعات وضعیت Connection نیز از طریق sync ،LAN Failover Link شده تا این که واحد فایروال STANDBY دانش استقرار جریان های ترافیک را برعهده بگیرد.

پیش نیازهای Failover

برای اینکه دو واحد فایروال در یک پیکربندی failover کار کنند، چندین پیش نیاز سخت افزاری و نرم افزاری مورد نیاز است

- باید هر دو فایروال دارای مدل پلتفرمی یا platform model یکسانی باشند

- باید هر دو فایروال پیکربندی سخت افزاری یکسان (شماره اینترفیس ها و نوع اینترفیس ها) داشته باشند.

- باید هر دو فایروال operating mode یکسان (routed یا single context transparent یا multi context) داشته باشند

- باید هر دو فایروال مقدار حافظه Flash و RAM یکسانی داشته باشند

- باید هر دو فایروال icensed featureاهای یکسان (برای مثال نوع encryption ساپورت شدهتعداد Contextها، تعداد VPN peerهای ساپورت شده و …) داشته باشند.

- لايسنس مناسب : همانطور که پیشتر نیز توضیح دادیم، فایروال 5510 ASA و ASA 5512-X باید یک لایسنس Security Plus در حال اجرا که از failover پشتیبانی می کند داشته باشند. به جز این دو مدل، همه مدل های بالاتر هر دو mode یعنی Active/Standby و Active/Active را بدون نیاز به لایسنس خاصی پشتیبانی می کنند.

LAN Failover Link

همانطور که طرح شبکه مثال قبل (توپولوژی Active/Standby )، یک LAN Failover Link اختصاصی (dedicated) بین دو firewall appliance وجود دارد. وجود چنین لینکی یک نیاز برای پیکربندی stateful failover است. پیشنهاد شده تا یک اینترفیس Ethernet اختصاصی به عنوان یک LAN Failover Link، رزرو شود. این لینک می تواند یک کابل اترنت cross-over با یک کابل straight باشد که به صورت مستقیم بین دو appliance متصل شده است.

در بخش بعدی ما تمامی جزئیات فنی برای پیکربندی Stateful Active/Standby failover را توصیف خواهیم کرد

پیکربندی Active/Standby Failover

به مثال توپولوژی شبکه failover مان برگردیم، ما پروسه پیکربندی فایروال های Cisco ASA در احالت

Active/Standby Stateful Failover را به صورت گام به گام توصیف خواهیم کرد

شکل ۴-۱۶

شکل ۴-۱۶

- گام ۱: آماده سازی Primiry (Active) Firewall

در این مرحله می بایست ابتدا یکی از firewall applianceهای خود را که قرار اس عنوان واحد ACTIVE در نظر گرفته شود، انتخاب نمایید. حال می بایست یک کابل شبکه را برایم اینترفیسی که شما plan کرده اید تا از آن بر روی واحد فایروال Active خود به عنوان ilover port استفاده کنید، متصل کرده و سر دیگر کابل را نیز به سوئیچ های مناسب منصل نمایید. فایروال Standby می بایست الان در حالت disconnected باشد. در ادامه می بایست اینترفیس های فایروال Active راجیت fixed speed و duplex mode تنظیم نمایید. برای مثال، با استفاده از دستورات (100 duplex full , speed در زیر مد پیکربندی interface با Interface Configuration mode همچنین، قابلیت PortFast را نیز بر روی پورت های سوئیچی که اینترفیس های فایروال را به آن متصل کرده اید، قعال (enable) کنید.

برای هر اینترفیس شبکه فایروال می بایست دو IP آدرس را رزرو نموده تصمیم بگیرد که کدامیک را می بایست برای واحد Active خود کدامیک را برای واحد Standbyتان، assign نصاید توجه داشته باشید که این دو IP آدرس برای هر اینترفیس می بایست در یک Subnet یکسان باشند. برای مساله در دیاگرام شبکه فوق، فرض کنید برای اینترفیس های Inside ما از آدرس 192.168.1.1/24 برای فایروال ACTIVE و از آدرس 192.168.1.224 برا فایروال STANDBY استفاده خواهیم کرد. همچنین، برای اینترفیس های Outside نیز ما از آدرس 100.100.100.1/24 برای فایروال ACTIVE و از آدرس 100.100.100.224 برای فایروال STANDBY استفاده خواهیم نمود همچنین می بایست یک private network subnet را نیز برای LAN Failover Link اختصاصی (dedicated) به صورت point-to-point (در مثال ما، اینترفیس G0/2 ) انتخاب نماییم فرض کنید برای این منظور ما از شبکه ای با رنج 192.168.99.0/24 استفاده خواهیم کرد)

- گام ۲ پیکربندی LAN Failover Link بر روی Primary (Active) Firewall

در توپولوژی مثال ما، از پورت اختصاصی گیگابیت اترنت G0/2 به عنوان یک LAN Stateful Failover Link استفاده خواهم کرد فرمت دستوری جهت کردی Failover Link به صور زیر می باشد.

ASA(config)# failover lan unit {primary | secondary } <– Set the unit as primary

ASA (config)# failover lan interface “Failover Name” “Physical Interface” <– Assign a physical interface as Failover link

ASA (config)# failover link “Failover Name” “Physical Interface” <– Enable the some failover Link to be used for Stateful Failover as well

ASA(config)# failover interface ip “Failover Name” “ip address “netmask” standby “standby_ip address” <– Assign IP address to Active and Standby Failover interfaces

ASA(config)# failover <– Enable the failover mechanism

مثال (برای Primary Firewall):

ACTIVE-ASA(config)# interface Gigabit Ethernet0/2

ACTIVE-ASA(config-if)# no shut

ACTIVE-ASA(config)# failover lan unit primary

ACTIVE-ASA(config)# failover lan interface FAILOVER GigabitEthernet0/2

ACTIVE-ASA(config)# failover link FAILOVER GigabitEthernet0/2

ACTIVE-ASA(config)# failover interface ip FAILOVER 192.168.99.1 255.255.255.0 standby 192.168.99.2

ACTIVE-ASA(config)# failover

- گام ۳ : پیکربندی IP آدرس اینترفیس بر روی Primary (Active) Firewall

هر اینترفیس فایروال در failover pair می بایست دارای دو IP آدرس assign شده باشد ، یکی به عنوان active address و دیگری به عنوان یک standby address. قبل از پیکربندی هر چیزی بر روی secondary firewall ، ما نیاز به پیکربندی IP آدرس ها بر روی واحد Primary داریم.

فرمت دستوری برای این منظور به صورت زیر است:

ASA(config)# interface {Physical or Logical Interface}

ASA(config-if)# ip address “Active Unit IP” “netmask” standby “Standby Unit IP

مثال (برای Primary Firewall):

ACTIVE-ASA(config)# interface GigabitEthernet0/1

ACTIVE-ASA(config-if)# nameif inside

ACTIVE-ASA(config-if)# security-level 100

ACTIVE-ASA(config-if)# ip address 192.168.1.1 255.255.255.0 standby 192.168.1.2

ACTIVE-ASA(config)# interface Gigabit Ethernet0/0

ACTIVE-ASA(config-if)# nameif outside

ACTIVE-ASA(config-if)# security-level 0

ACTIVE-ASA(config-if)# ip address 100.100.100.1 255.255.255.0 standby 100.100.100.2

- گام ۴: پیکربندی monitoring بر روی اینترفیس های Primary (Active) Firewall

یکی از اتفاقاتی که منجر به مکانیزم failover می شود، failure یک اینترفیس فایروال اس همچنین نیاز به مشخص کردن اینترفیس هایی داریم که می خواهیم از طریق آنها appliance واحد Standby را زمانیکه اینترفیسی fail می شود، monitor نماییم، در این سناریو، ما قصد دا تا هر دو اینترفیس Inside و Outside فایروال Cisco ASA خود را monitor کنیم. فرمت دستوری برای این منظور به صورت زیر می باشد

ASA(config)# monitor-interface “Interface Name

مثال (برای Primary Firewall)

ACTIVE-ASA(config)# monitor-interface inside

ACTIVE-ASA(config)# monitor-interface outside

اگر هر یک از اینترفیس های ”inside‘‘ یا ’outside“ فایروال fail شوند، فایروال Active به واحد Standby، تغییر نقش داده یا اصطلاحا سوئیچ خواهد کرد. شما می توانید اینترفیس های attach شده کم اهمیت تر به شبکه را از تأثیر مکانیزم failover خود با استفاده از دستور -no monitor interface interface name مستثنی نمایید (اصطلاحا exclude کنید).

- گام 5 : که پیکربندی LAN Failover Link بر روی Secondary (Standby) Firewall

بعد از اینکه Primary security appliance خود را پیکربندی کردیم، حال نیاز به پیکربندی واحد Secondary داریم، تنها پیکربندی مورد نیاز برای secondary appliance نيز LAN Failover Link می باشد. برای این منظور، secondary appliance خود را power on (روشن) نمونه اینترفیس های آن را به پورت های مناسب از سوئیچ متصل نمایید. توجه داشته باشید که در این مرح هنوز نباید LAN Failover Link را بین دو فایروال متصل کنید. حال با یک کابل کنسول به secondary appliance خود متصل شده و دستورات زیر را در آن پیکربندی نمایید.

مثال (برای Secondary Firewall)

ASA(config)# interface Gigabit Ethernet0/2

ASA(config-if)# no shut ASA(config)# failover lan unit secondary

ASA(config)# failover lan interface FAILOVER Gigabit Ethernet0/2

ASA(config)# failover link FAILOVER GigabitEthernet0/2

ASA(config)# failover interface in TAIL OVER 192.168.9.1255.255.255.0 Standby 192.168.99.2

ASA(config)# failover

توجه داشته باشید تنها پیکربندی متفاوتی در اینجا به نسبت واحد Primary، استفاده از کلمه کیدی “secondary“ میباشد. همچنین، اگرچه ما در حال پیکربندی واحد Secondary هستیم، اما IP آدرس پیکربندی شده برای failover interface می بایست با آدرسی که در واحد Primary برای این منظور استفاده کرده ایم یکسان باشد.

- گام ۶: Reboot کردن Secondary (Standby) Firewall

در نهایت از دستور write memory جهت ذخیره سازی پیکربندی فایر وال Secondary خود استفاده نمایید. حال LAN Failover Link بین دو firewall appliance را متصل نموده و از دستور reload جهت reboot کردن secondary security appliance خود استفاده کنید. بعد از اینکه واحد Secondary شما boot شد، پیکربندی فایروال Primary به فایروال Secondaryتان replicate میشود. در چنین حالتی پیغام هایی بر روی کنسول فایروال Primary به صورت زیر مشاهده خواهید نمود:

Beginning Configuration Replication: Sending to Mate <– This denotes the start of the synchronization

End Configuration Replication to Mate <– This denotes the completion of synchronization

حال شما نیاز دارید تا دستور Write memory را بر روی واحد فایروال Active خود جهت ذخیره سازی پیکربندیهای replicate شده بر روی هر دو واحد Active و Standby وارد نمایید. از این پس، هر پیکربندی اضافه ای می بایست فقط بر روی واحد فایروال Primary انجام گیرد، چرا که این پیکربندی ها به صورت اتوماتیک به واحد replicate ،Secondary خواهند شد. دستور write memory بر روی فایروال Primary نیز، پیکربندی ها را بر روی هر دو واحد ذخیره خواهد کرد. در نهایت، با استفاده از دستور show failover، می توانید جهت اطمینان از صحت کارکرد مکانیزم failover پیکربندی شده استفاده نمایید.

ASA Failover Active/Active

در بخش قبل با مکانیزم Failover Active/Standby آشنا شدیم، حال می خواهیم به بررسی و پیکربندی Failover در حالت Active/Active بپردازیم.

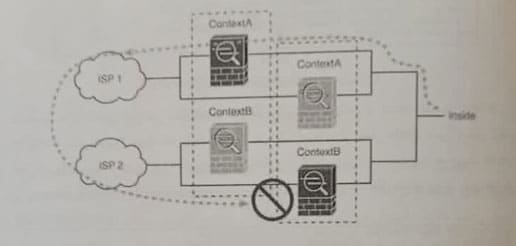

Active/Active failove بر روی همه فایروال های سیسکو به غیر از 5505 Cisco ASA، تنها زمانی بل پیکربندی می باشد که در Cisco ASA جند Context وجود داشته باشد که هر یک به صورت مجزا می توانند ترافیک های یک Context را عبور دهند، می توان به این صورت تعریف کرد که Security Contextها در Failover Groupها قرار گرفته، و سپس هر فایروال در نقش Active برای یک Security Group و نقش Standby برای گروه دیگر را خواهد داشت.

در این حالت، Contextهای Cisco ASA را در Failover Groupها تقسیم بندی می نماییم، که Failover Group تشکیل شده از یک یا چند Security Context خواهد بود. دقت داشته باشد که نمی توانید بیشتر از دو Failover Group را ایجاد نمایید. به صورت پیش فرض Admin Context و Security Contextهایی که به گروهی نسبت داده شده اند، همیشه عضو Failover Group شماره یک خواهند بود. برای درک بهتر به تصویر زیر دقت نمایید.

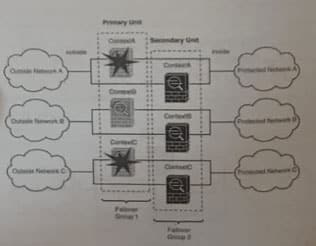

در تصویر فوق، دو Cisco ASA با مقادیر Primary Unit و Secondary Unit وجود دارد. همچنین سه Security Context مجزا نیز تعریف گردیده است. هر Context موجود در Primary Unit می تواند در یکی از نقش های Active و یا Standby قرار گیرند. سپس بر اساس نقش شده در Primary Unit فایر وال Secondary Unit نیز رول های قالب انتخاب برای Security Contextها را انتخاب خواهد کرد. به عنوان مثال، اگر یک فایروال ContextA در Failover Group نقش Active داشته باشد، در فایروال Context Secondary متناظر در نقش Standby قرار خواهد گرفت. در مثال فوق Primary ASA برای Context-A و ContextC در Active و برای ContextB در نقش Standby عمل خواهد کرد. Secondary ASA نیز دقیقا نقش های مخالف را برای Contextها خواهد داشت.

در صورتی که فایروالی از مدار خارج شود، Security Contextهای Standby بر روی فایروال دیگری بلافاصله در وضعیت Active قرار خواهند گرفت. به عنوان مثال ببینیم در صورت از مدار خارج شدن فایروال ASA Primary چه اتفاقی بر روی Active Context های این فایروال خواهد

مشاهده می کنید که در صورت Fail شدن ContextA Primary Unit و Context که بر روی فایروال اول در نقش Active قرار داشتند، بر روی Secondary Unit از Sandby تغییر وضعیت میدهند. پس از این به بعد تمامی ترافیک های این دو v Contextانس Secondary Unit عبور داده خواهند شد.

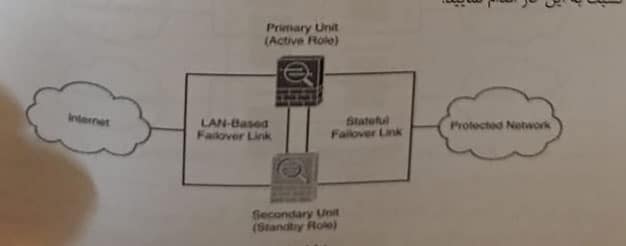

اما مانند آنچه در Active-Standby مشاهده کردیم، در حالت Active-Active نیز ، لینک های LAN-Based Failover و Stateful Failover دو فایروال را به یکدیگر متصل می نماید LAN-Based Failover برای بررسی وضعیت فایروال دیگر مورد استفاده قرار می گیرد. همجن پیکربندی های صورت گرفته نیز به صورت آپدیت از طریق این لینک بین فایروال ها منتقل می شود

نکته: دقت داشته باشید که لینک LAN-Based حتما باید به یک سوئیچ متصل شود تا اتصال این لینک به صورت مستقیم بین دو فایروال برقرار نباشد. حتما هم باید بر روی پورت های متصل به سوئیت ویژگی Portfast را فعال نمود.

در لینک LAN-Based Failover، تنها مقادیر Running-Config به دستگاه Secondary منتقل خواهد شد. پیکربندی های اعمال شده، با استفاده از دستور copy running-config Startup-Config ، تنها بر روی دستگاه Active ذخیره می شوند. برای یکسان سازی شیر Startup-Config بر روی هر دو دستگاه، می توان از دستور Write standby برای این امر استفاده نمود. موضوع دیگر اینکه هر فایروال به صورت مجزا از Flash File System خود استفاده می نماید به این معنی که هر فایروال از سیستم عامل و ASDM Image قرار گرفته بر روی دیسک خود استفاده خواهد کرد. پس برای Upgrade نمودن این موارد، می بایست مستقلا بر روی نسبت به این کار اقدام نمایید.

حال به بررسی State Failover Link خواهیم پرداخت به صورت پیش فرض هر یک از Cisco ASAها به صورت Stateless failover خواهند بود. می دانیم که تمام ارتباطات ایجاد شده بر روی فایر وال Active خواهد بود، اما فایروال Standby هیچ اطلاعی از Connection ها نخواهد داشت. اگر در این بین فایروال Active از مدار خارج شود، تمامی Connectionهای جاری دچار مشکل خواهد شد

زیرا فایروال Standby که به Active تغییر وضعیت میدهد، هیچ اطلاعی از Connection های جاری نخواهد داشت به همین دلیل نیاز می باشد که ارتباطات مجددا ایجاد شود. برای جلوگیری از این وضعیت، می توان Failover را به صورت Stateful پیکربندی نمود. این امر نیازمند اتصال یک لینک دیگر بین دو فایروال، جهت انتقال اطلاعات Connectionها از فایروال Active به Standby می باشد. با این کار فایروال Standby نیز اطلاعات Connection ها در اختیار دارد و در صورت از مدار خارج شدن فایروال Active، بدون قطعی در ارتباطات می تواند جایگزین آن شود

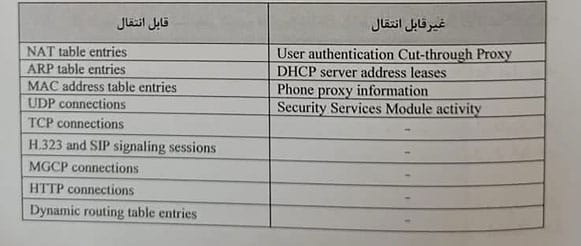

اما اطلاعات متفاوتی از طریق لینک Stateful Failover به Standby Unit منتقل می شود. در جدول زیر Connectionهای قابل انتقال و غیر قابل انتقال به Standby Unit مشخص گردیده است.

نکته: آپدیت های جدول مسیریابی، از 8.4 ASA به بعد قابل انتقال می باشد.

شما می توانید از یک لینک به عنوان LAN-Based و Stateful در Failover استفاده نمایید. اما از آنجایی که حجم بالای از ترافیک ارسالی، بر روی لینک Stateful خواهد بود. لذا پیشنهاد می گردد از یک لینک مستقل برای این امر استفاده نمایید. نکته بعدی نیز درباره انتقال اطلاعات HTTP Connection می باشد. به صورت پیش فرض اطلاعات این Connection از لرزانن Failover Link ارسال نمی شود و برای یکسان سازی اطلاعات (HTTP Connection دستی این ویژگی را فعال نمایید که در ادامه این موضوع را بیان خواهیم نمود

Detecting ASA Failure

در زمان بیکربندی failover می بایست یکی از فایروال های در نقش Active و دیگری در نقش Standby عمل خواهند نمود. اما مشخص شدن فایروال Active و Standby در زمان boot شدن دستگاه، با اجرای پروسه انتخابات میسر خواهد بود. سپس دستگاه Active مقادير MAC . IP مورد استفاده در Failover را مشخص خواهد کرد

پروسه انتخاب فایروال Active نیازمند سپری شدن مراحل زیر می باشد :

- بعد اینکه دو Cisco ASA از وجود یکدیگر مطلع شدند، شروع به مذاکره برای نقش خود در Failover خواهند کرد و Primary Unit در نقش Active و Secondary Unit در نقش Standby عمل خواهند نمود.

- اگر فایروال بتواند همسایه خود را شناسایی نماید، اما از سلامت هم اطمینان حاصل نشود دستگاهی که دستگاهی که وضعیت بهتری دارد به عنوان Active عمل می کند.

- اگر فایروال همسایه شناسایی شود و نقش Active را نیز داشته باشد، ASAی که تازه بوت شده نقش Standby خواهد داشت

- اگر هیچ فایروال دیگری شناسایی نشود، فایروال به عنوان Active Firewall عمل خواهد

- اگر دستگاه در نقش Active بوت شود و سپس متوجه فایروال دیگر شده و آن فایروال نقش Active را داشته باشد، مذاکره ای بین دو دستگاه صورت می گیرد تا یکی از آنها نقش Active، و دیگری نقش Standlby داشته باشد

بلافاصله بعد از فعال شدن Failover، هر دو فایروال شروع به مانیتور کردن مداوم طرف مقابل خواهند کرد. این مانیتورینگ به وسیله ارسال بسته های Hello از روی لینک Lan-Based Failover و دیگر اینترفیس های موردنظر ما صورت می پذیرد. فایروال با دریافت بسته های Hello همسایه خود، از سلامت آن اطمینان حاصل می نماید

یک فایروال ASA بر اساس پارامترهای زیر سلامت همسایه خود را مورد بررسی قرار می دهد :

- تا زمانی که بسته های Hello از طریق لینک LAN-Based Failover دریافت شود، به این معنی قلمداد می شود که فایروال همسایه در وضعیت سالم قرار دارد.

- اگر بسته های Hello از طریق اینترفیس LAN-Based Failover دریافت نشود، اما از طریق دیگر لینکهای مانیتور شده این بسته ها را دریافت نماید. به این معنی است که فایروال همسایه همچنان در مدار است و failover رخ نخواهد داد، تنها لینک LAN-Based Failover از دسترس مدار خارج گشته که باید سریعا نسبت به برطرف نمودن این رخداد اطمینان حاصل نمود.

- اگر در زمان Hold Time هیچ بسته Hello ای بر روی هیچکدام از اینترفیس های مانیتور شده دریافت نشود، به معنی از مدار خارج شدن فایروال همسایه می باشد. در این وضعیت Failover رخ خواهد داد.

به صورت پیش فرض هر یک ثانیه یکبار بسته های Hello بر روی لینک LAN-Based ارسال خواهد شد. مقدار Hold Time پیش فرض نیز 15 ثانیه می باشد. در صورت نیاز می توانید برای این مقادیر اعداد پایین تری نیز معین نمایید تا Failure Detection سریع تر تشخیص داده شود. در قسمتهای پیکربندی این پارامترها بررسی خواهیم نمود

اما اینترفیس های داده ای دستگاه ها باید به صورت متناظر در یک شبکه مشابه قرار گیرند. به عنوان مثال در صورتی که لینک G0 فایروال Cisco ASA 1 به سمت Outside می باشد، همین لینک بر روی Cisco ASA 2 نیز باید در همان شبکه قرار گرفته باشد. همچنین دقت داشته باشید که هر دو این لینکها متعلق به یک Security Context میباشد. به همین دلیل می توان مانیتورینگ را بر روی این اینترفیس ها را نیز فعال نمود. به عنوان مثال می توان به سناریو همین بخش اشاره نمود.

مشاهده می کنید که بسته های Hello از طريق Eths در 1-ASA برای همین اینترفیس در 2-ASA ارسال می شود. با این کار فایروال از سلامت اینترفیس های داده ای دستگاه مجاور نیز اطمینان حاصل می نماید. بسته های Hello در این اینترفیس ها هر 5 ثانیه یکبار ارسال خواهد شد و مقدار Hold Time نیز پنج برابر میزان Hello یعنی 25 ثانیه خواهد بود که این مقادیر نیز قابل تغییر خواهد بود. اگر تصف زمان Hold Time هیچ بسته Hello یی دریافت نشود، اینترفیس وارد حالت Testing شده و بررسی می کند که آیا Failover اتفاق افتاده است یا خیر، دستگاه همسایه از طریق اینترفیس LAN-Based ، متوجه این تغییر حالت خواهد شد. اینترفیسی که در وضعیت Testing قرار گرفته باشد، چهار مورد را بر روی فایروال همسایه بررسی خواهد کرد :

1. Interface Status : درصورت Down بودن وضعیت متوجه از بین رفتن لینک همسایه خواهد شد .

2.Network Activity : اگر در مدت 5 ثانیه هیچ بسته ای بر روی اینترفیس فایروال دریافت نشود، به سراغ بررسی موضوع بعدی خواهد رفت. در غیر این صورت مشکلی برای اینترفیس داده های پیش نیامده است .

3.ARP : اینترفیس با ارسال بسته ARP Request، شبیه سازی ترافیک دریافتی را بر روی مقادیر جدول ARP شبیه سازی می نماید. اگر در مدت زمان 5 ثانیه هیچ ترافیکی را دریافت نکند، به بررسی موضوع بعدی خواهد پرداخت.

Broadcast Ping شبیه سازی ارسال ترافیک، با استفاده از بسته های ARP به آدرس Broadcast روی اینترفیس انجام خواهد شد. اگر هیچ بسته پاسخی بر روی اینترفیس در بازه زمانی 5 ثانیه دریافت نشود، اینترفیس در حالت Down تلقی خواهد شد.

دقت داشته باشید برای اجرای Failover باید هر چهار شرط فوق بر روی فایروال اجرا شود و در صورتی همه تستهای Failed شوند، پروسه Failover آغاز خواهد شد.

اما آخرین نکته در Active-Active Failover موضوع Preemption می باشد. شما می توانید با فعال نمودن این ویژگی، در صورتی که فایروال Active اولیه، دوباره در وضعیت پایدار قرار بگیرد می توان نقش Active را پس بگیرد. این ویژگی به صورت پیش فرض فعال نمی باشد که در سناریو این بخش از آن استفاده خواهیم نمود

Active-Active Failover Configuration

حال می خواهیم در یک سناریو عملی، قدم به قدم پیاده سازی را آموزش دهیم.

در این سناریو 1-ASA به عنوان Primary Unit و 2-ASA به عنوان Secondary Unit پیکربندی خواهد شد. همچنین دو Security Context نیز بر روی ASAها تعریف خواهیم نمود. همچنین دو Context مجزا نیز بر روی ASAها تعریف می شود. می خواهیم در 1-ASA برای COD و 2-ASA برای Context-B نقش Active را داشته باشند. پیکربندی Failover دو بخش پیکربندی Primary Unit و Secondary Unit خواهد بود. در ابتدا به پیکربندی شامل دو بخش بیا Primary Unit خواهیم پرداخت.

اولین دستور برای دستور برای مشخص نمودن Primary Unit را بر روی 1-ASA وارد می نماییم

ASA(config)# failover lan unit primary

حال می بایست اینترفیس LAN-Based Failover را تعریف نماییم. در زمان تعریف این اینترفیس، می بایست نام و آدرس آن، و همچنین آدرس اینترفیس LAN-Based Failover بر روی Standby Unit را نیز مشخص نمایید :

ASA(config)# failover lan interface lanbase-int ethernet0

INFO: Non-failover interface config is cleared on ethernet0 and its sub interfaces

failover interface ip lanbase-int 10.10.10.1 255.255.255.252 standby 10.10.10.2

در مثال بالا، نام اینترفیس LAN-Based Falover را برابر با linbase-int انتخاب کرده ایم همچنین آدرس این اینترفیس در سمت Active Firewall برابر با 10.10.10.1/30 و سمت Standby برابر با 10.010.10.2/30 خواهد بود.

قدم بعدی استفاده مشخص نمودن کلیدی برای رمزگذاری داده های ارسالی بر روی این لینک می باشد

ASA(config)# failover key secretkey

قدم بعدی تعریف failover group و مشخص نمودن نقش آن در فایروال می باشد. در 1-ASA قصد داریم تا برای Context-A نقش Primary را داشته باشد. برای این کار 1 Group را به عنوان Primary و 2 Group را به عنوان Secondary معرفی خواهیم نمود.

ASA(config)# failover group 1

ASA(config-fover-group)# primary

ASA(config-fover-group)# preempt

ASA(config-fover-group)# replication http

همانطور که در دستورات بالا نیز مشاهده می کنید، بعد از مشخص نمودن 1 Failover Group. این گروه را از نوع Primary تعریف کرده، و سپس Preemption را بر روی آن فعال نموده ایم. دستور آخر نیز که در بخش های قبل به آن اشاره داشتیم، موجب ارسال اطلاعات مربوط به HTTP Connection از طریق لینک Stateful Failover خواهد شد.

حال 2 Failover Group را نیز تعریف می کنیم، با این تفاوت که این گروه نقش Secondary را خواهد داشت :

ASA(config)# failover group 2

ASA(config-fover-group)# secondary

ASA(config-fover-group)# preempt

ASA(config-fover-group)# replication http

حال می خواهیم پیکربندی اینترفیس Stateful Failover را انجام دهیم. برای این امر نیز دستورات زیر استفاده خواهیم کرد :

ASA(config)# failover link stateful-link ethernet

ASA(config)# failover interface ip stateful-link 20.20.20.1 255.255.255.252 standby 20.20.20.2

حال بر روی 1-ASA، که همان Primary Unit نیز می باشد. Context-A را ایجاد کرده و آن را در Failover Group1 که در این فایروال نقش Primary را نیز دارد، قرار می دهیم :

ASA(config)# context Context-A

Creating context ‘Context-Al… Done. (2)

ASA(config-ctx)# allocate-interface ethernet2

ASA(config-ctx)# allocate-interface ethernet4

ASA(config-ctx)# config-url disko:/context-a.cfg

ASA(config-ctx) # join-failover-group 1

سپس Context-B را نیز ایجاد کرده و در Failover Group قرار می دهیم .

ASA(config)# context Context-B

Creating context ‘Context-B’… Done. (3)

ASA(config-ctx )# allocate-interface ethernet3

ASA(config-ctx)# allocate-interface ethernet5

ASA(config-ctx)# config-url disk0:/context-b.cfg

ASA(config-ctx)# join-failover-group 2

در نهایت از دستور failover برای فعال کردن آن استفاده خواهیم کرد. دقت داشته باشید که این دستور باید در System Context اجرا شود :

ASA(config)# failover

حال همین پیکربندی را بر روی فایروال ASA-2 انجام خواهیم داد . با این تفاوت که اولا Unit را از نوع Secondary تعریف کرده، و ثانیا Failover Group 1 در آنجا نقش Secondary و Failover group 2 نقش Primary خواخند بود .

ASA(config)# failover lan unit secondary

ASA(config)# failover lan interface lanbase-int ethernet0

INFO: Non-failover interface config is cleared on Ethernet0 and its sub interfaces

ASA(config)# failover interface ip lanbase-int 10.10.10.1 255.255.255.23 standby 10.10.10.2

ASA(config)# failover key secretkey

ASA(config)# failover group 1

ASA(config-fover-group)# secondary

ASA(config-fover-group)# preempt

ASA(config-fover-group)# replication http

ASA(config)# failover group 2

ASA(config-fover-group)# primary

ASA(config-fover-group)# preempt

ASA(config-fover-group)# replication http

ASA(config-fover-group)# failover link stateful-link ethernet1

ASA(config-fover-group)# failover interface ip stateful-link 20.20.20.1 255.255.255.252 standby 20.20.20.2

ASA(config)# context Context-A

ASA(config-ctx)# allocate-interface ethernet2

ASA(config-ctx)# allocate-interface ethernet4

ASA(config-ctx)# config-url disk0:/context-a.cfg

ASA(config-ctx)# join-failover-group 1

ASA(config)# context Context-B

ASA(config-ctx)# allocate-interface ethernet3

ASA(config-ctx)# allocate-interface ethernet5

ASA(config-ctx)# config-url disk0:/context-a.cfg

ASA(config-ctx)# join-failover-group 1

حال اگر دستور failover را بر روی دستگاه ASA-2 اعمال نماییم ، لاگی مانند خروجی زیر بر روی صفحه کنسول نمایش داده خواهد شد :

ASA(config)# failover

Detected an Active mate

Tuning Failover Operation

زمانی که دو فایروال به شکل Failover پیکربندی شوند، از دو مکانیزم برای تشخیص وضعیت سلامت یکدیگر استفاده می نمایند.

- Failover Timer

- Interface Failure Threshold

در ادامه می خواهیم به بررسی این دو مکانیزم بپردازیم.

گفتیم که به صورت پیش فرض پیغام های Hello هر یک ثانیه بین دو فایروال ارسال می شود. اگر در | بازه زمانی Hold Time که برابر با 15 ثانیه می باشد، هیچ بسته Helloی دریافت نشود، این نتیجه برداشت می شود که فایروال همسایه از مدار خارج شده است.

ASA(config)# failover polltime unit msec 200 holdtime 1

در دستور فوق، مقدار Hello Time را برابر با 200 میلی ثانیه قرار داده و Hold Time را 1 ثانیه

مشخص نموده ایم. مقدار Hello Title می تواند بین 1تا 15 تاینه مشخص شود، اما در صورتیکه از المه mscc استفاده نمایید، می توانید این مقدار را بین 200 تا 999 بر حسب میلی ثانیه مشخص

ماييد. سپس در صورت نیاز مقدار Hold Time را نیز با کلمه کلیدی holdtime مشخص ماییم. در صورت مقداردهی این پارامتر، بخاطر داشته باشید که حداقل مقداری که وارد می کنید

باید 3 برابر بزرگتر از مقدار Hello Timer باشد. مقدار قابل قبول برای Hold Time بین 1 تا 45 ثانیه می باشد، که در صورت استفاده از mscc می توان مقدار 800 تا 999 میلی ثانیه مقداردهی شود.

در شبکه هایی که بار ترافیکی بالا می باشد، مقدار قابل قبول برای Hello Time ، 200 میلی ثانیه و مقدار Hold Time، 800 میلی ثانیه می باشد. یعنی در صورت از مدار خارج شدن فایروال Active بعد از 800 میلی ثانیه Failover رخ خواهد داد. اما دقت داشته باشید که مقدار خیلی کم این پارامترها، در صورت وقوع Delay و یا Lost شدن بسته، می تواند سبب Failover شود. پس در انتخاب این مقادیر حتما دقت کامل را داشته باشید.

اما کمی قبل تر اشاره کردیم که فایروال بر روی دیگر اینترفیس ها نیز بسته های Hello ارسال می کنند. مقادیر پیش فرض Hello Time و Hold Time به ترتیب برابر با 5 و 25 ثانیه می باشد. برای پیکربندی و تغییر این پارامتر می بایست از طریق Failover Group عمل نماییم

ASA(config)# failover group 1

ASA(config-fover-group)# polltime interface 3 holdtime 12

دقت داشته باشید که در این جا نیز می توانیم در صورت نیاز از کلمه کلیدی msec استفاده نماییم. به صورت پیش فرض در زمانی که یکی از اینترفیس های فایروال از مدار خارج شود، از دید فایروال همسایه از مدار خارج شدن کل فایروال محسوب می شود. می توانیم برای فایروال مشخص نماییم که در صورت از مدار خارج شدن چند اینترفیس می تواند Failover را انجام دهد

ASA(config)# failover group 1

ASA(config-fover-group)# interface-policy ?

fover-group mode commands/options

<1-60> number of failed interfaces

<1-100>% percentage of failed interfaces

مشاهده می کنید که به دو صورت می توان این کار را انجام داد. در روش اول تعداد اینترفیس های از مدار خارج مشخص می کنیم و در روش دوم می توان با استفاده از کاراکتر % مقداری عددی را به عنوان درصد اینترفیس های از مدار خارج شده مشخص کرد.

Detecting Asymmetric Routing

گاهی اوقات ممکن است که یکتهایی که از یک Cisco ASA خارج می شوند، از طریق یک A دیگر پاسخ آنها دریافت شود. به این رخداد اصطلاحا ASR یا همان Asymmetric Routing گفته می شود که منجر به Drop شدن بسته دریافتی خواهد شد. در تصویر زیر نمونه ای از این رخداد نمایش داده شده است .

برای حل این مشکل، اینترفیس های که ممکن است بر روی آنها این مشکل رخ دهد، باید در یک ASR Group قرار دهیم. با این کار، بسته هایی که به این اینترفیس ها می رسند، ابتدا اطلاعات وضعیت ارتباط آن بسته مورد بررسی قرار گرفته، و سپس با تغییر مقدار آدرس MAC بسته به فایروالی که Owner آن Session می باشد ارسال خواهد شد.

اما قبل از اجرای ASR Group، سه ویژگی باید فعال باشد:

- Failover از نوع Active-Active

- داشتن Stateful Failover Link

- فعال بودن ویژگی انتقال اطلاعات HTTP که با دستور replication http میسر خواهد

سپس به سراغ اینترفیس هایی که احتمال Asymmetric Routing بر روی آنها وجود دارد رفته آنها را در یک ASR Group مشخص قرار دهید :

ASA/Context-A(config)# int ethernet2

ASA/Context-A(config-if)# asr-group 1

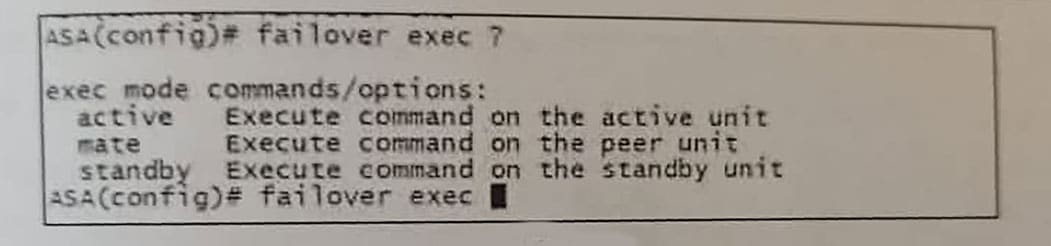

اما مورد بعدی اجرای دستورات بر روی فایروال های همسایه می باشد. گاهی نیاز می باشد که از طریق فایروال دستوراتی را بر روی فایروال Active و یا Standby و یا بدون در نظر گرفتن نقش آن بر روی همسایه اجرا شود. برای این کار از دستور tailover cxcc استفاده خواهیم نمود.

همانطور که در تصویر فوق نیز مشاهده می نمایید، می توان با استفاده از کلمات کلیدی active و standby، نقش فایروال مورد نظر را مشخص کرده و یا با استفاده از مقدار mate، بدون در نظر گرفتن نقش فایروال دستور خود را اجرا نماییم.