فایروال نسل بعدی (NGFW) یک دستگاه امنیتی شبکه است که قابلیتهایی فراتر از فایروال سنتی و قدیمی را فراهم میکند. فایروال سنتی به طور معمول بازرسی ترافیکی شبکه ورودی و خروجی را ارائه میدهد. مثلا همه ترافیکهای پورت ۴۴۳ را مسدود میکند. اما فایروال نسل جدید شامل ویژگیهای دیگری مانند آگاهی و کنترل برنامه، جلوگیری از نفوذ یکپارچه و تهدیدات ابری است. در واقع این فایروالها بر اساس نوع نرمافزار مورد استفاده، پورت و ترافیکی که هر نرمافزار از آن بهره میبرد، پورتها را مسدود کرده یا عبور میدهند.

معرفی فایروال نسل بعدی (NGFW)

فایروال سنتی به شکل دقیق امکان بازرسی از ترافیک شبکه را فراهم میکند. این کار، ترافیک را بر اساس حالت، پورت و پروتکل، مجاز یا مسدود میکند و ترافیک را بر طبق قوانینی که مدیر تعریف کرده، محدود خواهد کرد. علاوه بر کنترل دسترسی، NGFW میتواند تهدیدهای مدرن مانند بدافزارهای پیشرفته و حملات application-layer را نیز مسدود کند. طبق تعریف گارتنر، فایروال نسل بعدی باید شامل موارد زیر باشد:

- قابلیتهای استاندارد فایروال مانند بازرسی دقیق

- پیشگیری از نفوذ یکپارچه

- آگاهی و کنترل برنامه برای دیدن و مسدود کردن برنامههای مخاطرهآمیز

- تکنیکهایی برای رفع تهدیدات امنیتی

- ارتقا دادن مسیرها به شکلی که در آینده قابلیت گنجایش فیدهای اطلاعاتی را داشته باشند

- منابع هوشمند تشخیص تهدیدات امنیتی

لیست قیمت ”NGFW” را مشاهده کنید.

فایروال نسل بعدی (NGFW)چه مزایایی دارد؟

فایروالهای نسل بعدی، امنیت بسیار بهتر و قویتری را نسبت به فایروال سنتی ارائه میدهند. فایروالهای سنتی از نظر توانایی محدود هستند. آنها ممکن است بتوانند از طریق یک درگاه خاص، ترافیک را مسدود کنند؛ اما نمیتوانند قوانین خاص برنامه را اعمال کنند، در برابر بدافزارها از شبکه محافظت کرده یا رفتارهای ناهنجار را شناسایی و مسدود کنند. در نتیجه، مهاجمان میتوانند با ورود از طریق یک درگاه غیراستاندارد، امکان شناسایی را دور بزنند.

در فایروال نسل بعدی به خوبی از بروز چنین اتفاقی جلوگیری میشود. فایروالهای نسل جدید قادر به محافظت در برابر مجموعه گسترده و همیشه در حال تغییرِ تهدیدات پیشرفته امنیتی هستند و حتی ممکن است بدون نیاز به مداخله کارکنان بخش فناوری اطلاعات، از اتوماسیون هوشمند برای حفظ سیاستهای امنیتی استفاده کنند.

علاوه بر این، فایروالهای نسل جدید، زیرساختهای امنیتی سادهای را ارائه میدهند که نگهداری، به روزرسانی و کنترل آن آسانتر و ارزانتر است. آنها چندین ویژگی امنیتی را در یک راهحل ترکیب میکنند و حوادث امنیتی را از طریق یک سیستم گزارشدهی واحد گزارش میدهند.

در فایروال نسل بعدی دنبال چه چیزی باشیم؟

بهترین فایروالهای نسل جدید، پنج مزیت اصلی را به شرکتهای مختلف، از سازمانهای کوچک و متوسط گرفته تا بنگاههای اقتصادی و سازمانهای بزرگ میرساند. مطمئن شوید که NGFW شما موارد زیر را ارائه میدهد:

پیشگیری از نفوذ و ایجاد امنیت پیشرفته

اصلیترین وظیفه فایروال باید پیشگیری از نفوذ و حفظ ایمنی سازمان شما باشد. اما از آنجا که اقدامات پیشگیرانه هرگز به صورت صددرصد موثر نخواهد بود، لازم است فایروال شما از ویژگیهای پیشرفتهای برای شناسایی سریع بدافزار برخوردار باشد. قابلیتهای زیر به شما کمک میکند تا یک فایروال امن داشته باشید:

- پیشگیری و جلوگیری از حملات، قبل از ورود آنها به داخل سیستم

- نسل جدید IPS داخلی برای شناسایی تهدیدات مخفی و متوقف کردن سریع آنها

- فیلتر کردن URL برای اجرای سیاستهای لازم در صدها میلیون URL

- وجود Sandboxing داخلی و محافظت در برابر بدافزارهای پیشرفته که به طور مداوم رفتار فایلها را تجزیه و تحلیل میکند تا تهدیدات را هر چه سریعتر شناسایی کرده و از بین ببرد

- اطلاعات امنیتی کلاس جهانی که جدیدترین اطلاعات را برای فایروال فراهم میکند تا از تهدیدات نوظهور محافظت کند

دید جامع شبکه

هرگز نمیتوانید در برابر چیزهایی که نمیبینید و از وجودشان اطلاعی ندارید، از شبکه محافظت کنید. شما باید همیشه در شبکهتان آنچه را که اتفاق میافتد کنترل کرده تا بتوانید شرایط بد را تشخیص بدهید و هر چه سریعتر متوقفشان کنید. فایروالی که استفاده میکنید باید یک دید کلی نسبت به فعالیت و آگاهی کامل از شبکه داشته باشد تا موارد زیر را به شما نشان دهد:

- فعالیت تهدید بین کاربران، هاستها، شبکه ها و دستگاهها

- تهدید از کجا آمده و در چه زمانی ایجاد شده است؟ در کدام مناطق دیگرِ شبکه گسترده شما وجود دارد و چه میکند؟

- برنامهها و وب سایتهای فعال

- ارتباطات بین ماشینهای مجازی، انتقال فایل و موارد دیگر

گزینههای منعطف مدیریت و بهکارگیری

فرقی نمیکند که شرکت و کسبوکار شما کوچک و متوسط باشد یا یک شرکت بزرگ، فایروال شما باید شرایط منحصر به فرد و خاصی که دارید را برآورده کند:

- از یک پنل مدیریت on-box یا مرکزی برای همه کاربرانتان استفاده کنید.

- با ویژگیهایی که نیازهای شما را برآورده میکنند، شخصیسازی انجام دهید.

- میتوانید از برنامههای ابری یا برنامههایی که روی سیستم نصب میشوند استفاده کنید.

- از طیف گستردهای از سرعتهای توان عملیاتی انتخاب کنید.

سریعترین زمان برای تشخیص

زمان استاندارد برای شناسایی تهدید در فایروالهای فعلی، بین ۱۰۰ تا ۲۰۰ روز است، که زمان خیلی طولانیای محسوب میشود. فایروال نسل بعدی باید بتواند:

- تهدیدها را در چند ثانیه شناسایی کند.

- در طی چند ساعت یا چند دقیقه وجود یک نفوذ موفقیتآمیز را تشخیص دهید.

- هشدارها را در اولویت قرار دهد تا بتواند برای از بین بردن تهدیدها سریع و دقیق اقدام کند.

- کار خودتان را با به کارگیری یک سیاست یکپارچه که به راحتی قابل حفظ و نگهداری باشد، آسان کنید تا به طور خودکار در بخشهای مختلف سازمان شما اجرا شود.

اتوماسیون و ادغام محصولات

فایروال نسل بعدی شما نباید یک ابزار جدا از سیستم باشد. این فایروال باید با سایر معماریهای امنیتی شما ارتباط برقرار کرده و به درستی کار کند. پس فایروالی را انتخاب کنید که:

- به شکل یکپارچه با ابزارهای دیگر همان وندور ادغام شود.

- اطلاعات تهدید، دادههای رویداد، خط مشی و اطلاعات زمینهای را به طور خودکار با ابزارهای امنیتی ایمیل، وب، endpoint و شبکه، به اشتراک بگذارد.

- وظایف امنیتی مانند ارزیابی اثرات، مدیریت سیاست و تنظیم و شناسایی کاربر را به شکل کاملا خودکار انجام دهد.

مزایا فایروال های نسل جدید

Cisco Secure مجموعه ای از طیف مختلفی از دستگاه ها است که به شرکت ها کمک می کند تا ملاحظات امنیتی مورد نیاز را در شبکه های خود ارائه دهند. فایروالهای امن سیسکو (سیسکو فایروال سابق) NGFWهایی هستند که از ویژگیهای داخلی قدرتمند سیسکو FTD خود استفاده میکنند تا امنیت را همراه با ثبات و بدون کاهش سرعت در شبکهها فراهم کنند. در این مقاله قصد داریم ویژگیهای Cisco FTD زیر را که توسط Cisco FMC و FDM مدیریت میشوند بررسی کنیم.

Cisco FTD Access Control Policy (ACP)

Cisco FTD Access Control Policy (ACP)

اساسا، Cisco Firepower Threat Defense Control Access Control یک ACL یا لیست کنترل دسترسی است که همه Policy های شما را به هم متصل می کند. برای پوشش سناریوهای مختلف در شبکه خود می توانید از سیاست های زیر استفاده کنید:

- Pre-Filter Policies

- SSL Policies

- Identity Policies

- Security Intelligence Feeds and Actions

- Logging (Alerts and Syslog)

- Advanced Features

در FTD قوانین فردی را می توان در دسته بندی ها برای مدیریت آسان تر و شهودی تر قرار داد. همچنین میتوانید از موارد زیر به عنوان دسته بندهای از پیش تعیین شده اختیاری استفاده کنید:

- Zone:You can allow or block any ingress or egress traffic based on the zones on your network such as inside or outside zones.

- Networks:You can allow or block any ingress or egress traffic based on the networks.

- VLAN Tags

- Users:You can limit the traffic based on the user that are come from.

- Applications:This item inspects the traffic for its destination application.

- Ports

- URLs (URL Inspection)

- SGTs:If you have the Cisco ISE on your network, you can leverage the segmentation for security purposes.

همچنین میتوانید از چندین روش متفاوت بهرهمند شوید تا در نظر داشته باشید که در صورت وجود تطابق چه کاری باید انجام دهید:

- Trust: Allows without any further deep inspection.

- Allow: Traffic is allowed if all inspections pass.

- Monitor: Tracks and logs traffic, but does not count as a match.

- Block:Simply blocks the traffic.

- Block and Rest:Blocks the traffic and resets the connection.

- Interactive Block:Blocks traffic and displays a webpage allowing the user to override and can also set conditions. If the user chooses to continue, it turns into “allow” and is subject to additional inspection.

- Interactive Block with Reset:Same as Interactive block with a connection reset

Cisco FTD Pre-Filter Policy

در واقع، Policy پیش فیلتر اولین خط دفاعی برای شبکه شما است و اساساً در سطح رابط تنظیم می شود. به علاوه، به طور موثر ACL است. Policy پیش فیلتر باید تنظیم شود تا تا حد امکان ترافیک کاهش یابد. به عنوان مثال، میتوانید با استفاده از Policy پیش فیلتر، هر اتصال تلنت را به دستگاههای شبکه خود رها کنید، زیرا به سادگی، در این نوع ترافیک نیازی به بازرسی بیشتر نیست.

انواع قوانین زیر برای مسیرهای پیش فیلتر موجود است:

- Tunnel Rule:This rule applies to tunneled traffic such as GRE Tunnel, IP-in-IP and etc. On this rule, the pre-filter policy makes the decision based on the tunnel header and if you want the tunnel’s header to go on the FTD seamlessly, you must add it to the pre-filter policy.

- Pre-Filter Rule: This rule can be used for other normal traffics.

Also, the pre-filter rule can match on typical objects like interface, VLAN tag and port. Plus, you are able to perform the below actions based on the matches:

- Analyze:Send to the inspection engine for further inspection.

- Block:drop down the spot without further inspection.

- FastPath:Allow through without any further inspection.

Finally, if the logging is needed, it must be explicitly turned on for each rule.

Cisco FTD Discovery Policy

اساساً، کشف فرآیندی است که برای کمک به کشف آنچه در شبکه شما در حال اجرا است استفاده می شود. به دست آوردن این دانش، دید کلی در اختیار شما قرار می دهد. Cisco Firepower تمام ترافیک را تجزیه و تحلیل می کند و می تواند برای تعیین نوع دستگاه مانند iPad یا Windows PC، کاربر و برنامه استفاده شود. این می تواند بسیار ریز باشد و جمع آوری داده ها بسیار ارزشمند است

Cisco FTD Variable Set

فایروال های امن سیسکو از SNORT برای اهداف جلوگیری از نفوذ استفاده می کنند. اساسا، SNORT مجموعه ای از بسیاری از قوانین مختلف است که می تواند با الگوهای ترافیکی مخرب شناخته شده مطابقت داشته باشد. همچنین، فرآیندهای نفوذ بسیار منابع فشرده هستند و یکی از اهداف هر مدیر امنیتی محدود کردن دامنه برای اطمینان از اجرای بهینه خدمات است. علاوه بر این، علاوه بر بهینه سازی قوانین، باید در نظر بگیرید که قوانین حتی در کجا اجرا شوند. اینجاست که مجموعه های متغیر به بازی می آیند.

مجموعه متغیر برای کمک به IPS در دانستن جزئیات شبکه شما طراحی شده است. بنابراین، IPS از متغیرهای از پیش تعریف شده استفاده می کند که به سیستم کمک می کند تا مشخص کند کدام ترافیک باید بازرسی شود. به عنوان مثال، متغیری به نام HTTP_PORTS مجموعه ای از تمام پورت های مرتبط با ترافیک HTTP است. اگر IPS قانونی داشته باشد که فقط برای ترافیک HTTP اعمال می شود، از متغیر HTTP_PORTS برای تطبیق ترافیک با قانون استفاده می کند.

Cisco Firepower IPS

اولین چیز برای راه اندازی IPS با استفاده از Cisco FMC، تعریف Policy پایه IPS است. در اصل، پنج گزینه در دسترس است:

اولین چیز برای راه اندازی IPS با استفاده از Cisco FMC، تعریف Policy پایه IPS است. در اصل، پنج گزینه در دسترس است:

- Balanced Security and Connectivity: This option is built for a good balance between security and speed. Typically, this option is used for the starting point for most organizations and counts as a middle of the road policy. This gives you the opportunity to analyze the traffic before committing the additional rules.

این گزینه برای تعادل خوبی بین امنیت و سرعت ساخته شده است. به طور معمول، این گزینه برای نقطه شروع برای اکثر سازمان ها استفاده می شود و به عنوان میانه سیاست راه به حساب می آید. این به شما این فرصت را می دهد تا قبل از اعمال قوانین اضافی، ترافیک را تجزیه و تحلیل کنید.

- Connectivity over Security:If the company has almost zero tolerance for dropped traffic, this option comes to play. This option is more heavily weighted to make sure less traffic is dropped (fewer rules).

اگر شرکت تقریباً تحمل صفر برای کاهش ترافیک داشته باشد، این گزینه وارد بازی می شود. این گزینه برای اطمینان از کاهش ترافیک کمتر (قوانین کمتر) وزن بیشتری دارد.

- Security over Connectivity:This option emphasizes on security more than any different parameters. Although, going into intrusion prevention with stiff policy can cause highly resource utilization.

این گزینه بیش از هر پارامتر متفاوتی بر امنیت تاکید دارد. اگر چه، رفتن به پیشگیری از نفوذ با سیاست سخت میتواند باعث استفاده زیاد از منابع شود.

- Maximum Detection: This option uses the most rules of any policy and will be very resource intensive.

این گزینه از بیشترین قوانین در بین هر Policy استفاده می کند و منابع بسیار زیادی خواهد داشت.

- No Rules Active:All rules are disabled in this option.

Generally, in Firepower there are fewer rules than traditional IPS and it’s easier to use and understand. FTD will use the following rule states when faces the abnormality in the network:

تمامی قوانین در این گزینه غیرفعال هستند. به طور کلی، در Firepower قوانین کمتری نسبت به IPS سنتی وجود دارد و استفاده و درک آن آسانتر است. FTD در صورت مواجهه با ناهنجاری در شبکه از قوانین زیر استفاده می کند:

- Generate Event:In this state, the traffic is allowed, but an event is triggered.

- Drop and Generate Events: The traffic is blocked in real-time and an event is generated.

- Disable:The rule is not active and will not be used

برای اکثر سازمانها، سیاست نفوذ با بدون علامت گزینه Drop when Inline»» ساخته شده و تولید میشود. این گزینه باعث می شود که قوانین اجرا شوند و لاگ ایجاد کنند، اما هیچ ترافیک واقعی حذف نمی شود. این به شما امکان می دهد آنچه را که در تجربه لحظه ای حذف می شد مشاهده کنید. پس از مدتی جمعآوری گزارشها و دادهها، Firepower همچنین دارای موتور توصیهای است که بهترین قوانین و سیاستها را بر اساس ترافیک شبکه شما پیشنهاد میکند. پس از مدتی، بر اساس ترافیک های تحلیل شده و رویدادهای راه اندازی شده، می توانید توصیه ها را به روز کنید یا “اجرا” را روشن کنید.

در نهایت، وقتی صحبت از IPS می شود، بهینه سازی ارزش اصلی است. شما نباید همه قوانین را فعال کنید، زیرا حجم قابل توجهی از ترافیک کاهش می یابد و عملکرد ضعیف خواهد بود. در طول مرحله آزمایش، مطمئن شوید که همه رویدادهای ایجاد شده را تجزیه و تحلیل کنید، زیرا ممکن است بخواهید وضعیت قوانین مختلف را غیرفعال یا تغییر دهید، مثبت کاذب وجود دارد. در صورت شک، از توصیه های Firepower استفاده کنید. آنها کاملاً بهینه نیستند، اما اگر در زمینه پیشگیری از نفوذ تازه کار هستید، شروع خوبی برای شما فراهم می کند.

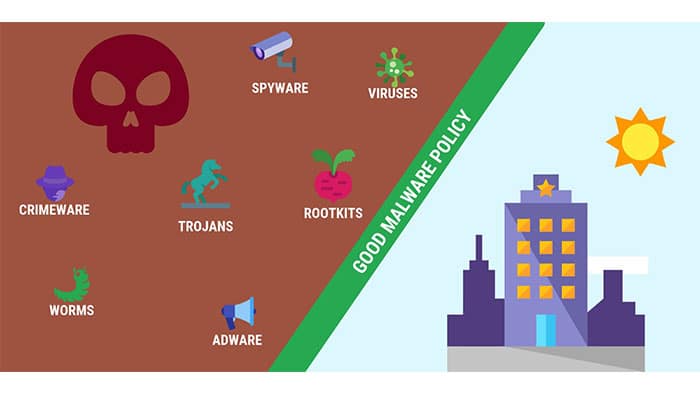

Cisco FTD Malware Policy and File Overview

این Policy میتواند برای محدود کردن انواع خاصی از فایلها، صرف نظر از اینکه حاوی بدافزار هستند یا نه، و برای نظارت بر فعالیتها برای اهداف حسابرسی استفاده شود. این Policyها از چندین روش برای تعیین اینکه آیا یک فایل حاوی بدافزار است، با استفاده از ابر AMP استفاده میکنند. همچنین، پیکربندی این سیاست ها آسان است، اما درک کامل آن دشوار است.

این Policy میتواند برای محدود کردن انواع خاصی از فایلها، صرف نظر از اینکه حاوی بدافزار هستند یا نه، و برای نظارت بر فعالیتها برای اهداف حسابرسی استفاده شود. این Policyها از چندین روش برای تعیین اینکه آیا یک فایل حاوی بدافزار است، با استفاده از ابر AMP استفاده میکنند. همچنین، پیکربندی این سیاست ها آسان است، اما درک کامل آن دشوار است.

علاوه بر این، هر فایلی که از طریق Firepower جریان مییابد و یک نوع فایل به یک قانون اختصاص داده میشود، نشانهای از دیسکاسیون است. بدافزار به معنای این است که فایل حاوی بدافزار است، «پاک» به این معنی است که فایل حاوی بدافزار نیست، «ناشناخته» به این معنی است که AMP Cloud قادر به دستهبندی فایل نیست، «تشخیص سفارشی» به این معنی است که یک اقدام دستی برای دستهبندی فایل انجام شده است و در نهایت ، غیرقابل دسترس به این معنی است که AMP Cloud در دسترس نبود.

علاوه بر این، قوانین زیر در دسترس است که Firepower حفظ می کند که آیا یک فایل یک تهدید است یا خیر:

| Local Malware Analysis | در این قانون، فایل به صورت محلی با استفاده از یک “قوانین” ارائه شده توسط Cisco TALOS که گروهی در سیسکو است که تهدیدات را در سطح جهانی تجزیه و تحلیل می کند، تجزیه و تحلیل می شود. اگر فایل حاوی بدافزار باشد، وضعیت از ناشناخته به بدافزار تغییر میکند. اگر بدافزار وجود نداشته باشد، وضعیت تغییر نمی کند. در عوض، ویژگیهای فایل را ذخیره میکند و دفعه بعد که فایل را میبیند، آن را تغییر میدهد. |

| Dynamic Analysis | فایل را به AMP Cloud یا یک Threat Grid Appliance محلی می فرستد. در این راه حل فایل در محیط sandbox باز شده و در حال تجزیه و تحلیل است. AMP Cloud یک امتیاز تهدید را به Firepower برمیگرداند و سپس میتواند فایلهایی را با امتیاز تهدید بیش از یک آستانه خاص مسدود کند. |

| Spero Analysis | یک “Spero Signature” از یک فایل اجرایی بر اساس Meta و Header Data ایجاد می کند. امضا. در این راه حل Firepower فقط امضای موتور Spero را در AMP Cloud ارسال می کند نه کل فایل را. پس از آن، موتور Spero در ابر AMP برمیگرداند که آیا فایل بدافزار است یا خیر. علاوه بر شناسایی اجرا در بدافزار میانی، میتوان از آن برای دفاع در برابر حملات روز 0 نیز استفاده کرد. |

برای اهداف بدافزار و پیکربندی فایل، میتوانید سیاستهای خاصی را فقط برای یک پروتکل خاص مانند SMTP، HTTP و غیره اعمال کنید. همچنین جهت انتقال یا آپلود یا دانلود است. پس از آن می توانید یکی از اقدامات زیر را برای فایل در نظر بگیرید:

- Detect:This option allows the file, but logs it.

- Block:This option blocks the file transmission, regardless of disposition.

- Malware Cloud Lookup:This allows the file, but looks up its disposition in the “Cloud”.

- Block Malware:Blocks all known Malware.

بنابراین، در یک اقدام، چند گزینه مرتبط دیگر در دسترس هست. وقتی Detect را برای یک رویداد انتخاب میکنید، میتوانید یک کپی از فایل را نیز ذخیره کنید. این گزینه نیاز به فضای زیادی دارد که باید در نظر گرفته شود. در استفاده از گزینه Block نیز می توانید فایل را ذخیره کرده و اتصال را ریست کنید. همچنین میتوانید بدافزار محلی، Dynamic و Spero Analysis را با این گزینهها مرتبط کنید.

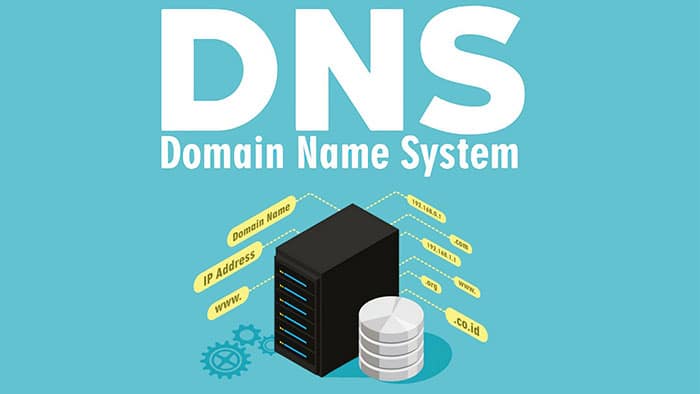

Cisco FTD DNS Policy

Policy Cisco FTD DNS زمانی اجرا میشود که وبسایتی با محتوای مخرب وجود داشته باشد که Cisco TALOS و سایر سازمانها بتوانند آدرس IP را خیلی سریع شناسایی کنند. با این حال، مالک وبسایت میتواند آدرس IP را مرتباً در اطراف لیست سیاه IP تغییر دهد. اما دامنه معمولاً تغییر نمی کند که دور زدن لیست سیاه DNS را بسیار دشوارتر می کند. اینجاست که فیلترینگ DNS وارد عمل می شود. Cisco Firepower میتواند به جای مسدود کردن آدرسهای IP، درخواست DNS کاربر نهایی را برای دامنههای مختلف رهگیری کند و ترافیک را قبل از شروع آن متوقف کند.

Policy Cisco FTD DNS زمانی اجرا میشود که وبسایتی با محتوای مخرب وجود داشته باشد که Cisco TALOS و سایر سازمانها بتوانند آدرس IP را خیلی سریع شناسایی کنند. با این حال، مالک وبسایت میتواند آدرس IP را مرتباً در اطراف لیست سیاه IP تغییر دهد. اما دامنه معمولاً تغییر نمی کند که دور زدن لیست سیاه DNS را بسیار دشوارتر می کند. اینجاست که فیلترینگ DNS وارد عمل می شود. Cisco Firepower میتواند به جای مسدود کردن آدرسهای IP، درخواست DNS کاربر نهایی را برای دامنههای مختلف رهگیری کند و ترافیک را قبل از شروع آن متوقف کند.

لیست سیاه DNS بسیاری منتشر شده است که می توان با Firepower از آنها استفاده کرد. اگرچه، لیست های اولیه توسط Cisco TALOS منتشر شده است. Cisco TALOS چندین لیست برای تهدیدات خاص مانند مهاجمان DNS، رباتهای DNS و غیره ارائه میکند. به طور کلی، لیست سیاه به صورت دستی لیست ساده وبسایتهایی را که باید مسدود شوند در حالی که لیست سفید فهرستهای DNS را لغو میکند و اجازه دسترسی را میدهد، نگهداری میکند.

اقدامات DNS زیر زمانی اتفاق میافتد که ما بخواهیم زمانی که ورودیهای DNS پرچمگذاری میشوند اتفاق بیفتند:

Whitelist: This action allows the query.

- Monitor:The DNS query is logged, but rule processing does not stop. This behavior is unique to the Monitor action.

- Domain Not Found:The DNS response is intercepted and replaced with a “Not Found”. To the end user it looks like the domain is not exists.

- Drop:The DNS response is blocked. Very similar to “Domain Not Found”.

- Sinkhole:The DNS response is intercepted and changed to a specific real or fake IP address. You can use this option to effectively redirect the customers to an internal site.

Cisco FTD Identity Policy

این Policy برای تعیین هویت واقعی کاربر نهایی به جای یک آدرس IP فقط استفاده می شود. می توان از آن برای نظارت بر فعالیت های کاربر در Policy واقعی استفاده کرد. به طور کلی، دو راه برای تعیین کاربر نهایی وجود دارد: احراز هویت فعال و احراز هویت غیرفعال. احراز هویت غیرفعال دقت کمتری دارد و Firepower از این نوع برای شناسایی کاربر نهایی استفاده می کند. در احراز هویت فعال، فایروال امن سیسکو کاربر را به یک صفحه پورتال فوروارد می کند و او را مجبور به ورود می کند. Firepower می تواند از روش های زیر برای شناسایی کاربران استفاده کند:

این Policy برای تعیین هویت واقعی کاربر نهایی به جای یک آدرس IP فقط استفاده می شود. می توان از آن برای نظارت بر فعالیت های کاربر در Policy واقعی استفاده کرد. به طور کلی، دو راه برای تعیین کاربر نهایی وجود دارد: احراز هویت فعال و احراز هویت غیرفعال. احراز هویت غیرفعال دقت کمتری دارد و Firepower از این نوع برای شناسایی کاربر نهایی استفاده می کند. در احراز هویت فعال، فایروال امن سیسکو کاربر را به یک صفحه پورتال فوروارد می کند و او را مجبور به ورود می کند. Firepower می تواند از روش های زیر برای شناسایی کاربران استفاده کند:

- Active Directory Agent:An application that runs on a server to sync user authentications with

- For this type, a Real is used for the connection between Firepower and the authentication server (LDAP or AD).

- Cisco ISE: Uses pxGrid to learn user identities based on network authentications.

- SMTP/IMAP:Matches the gleaned email address to a user account in AD or LDAP.

The following fields must be configured for this matter:

- Name: Just the name of the integration

- Description

- Type: AD or LDAP

- AD join username/Password

- Directory Username/Password: for the username that will perform the lookup

- Base DN

- Group DN

- Group Attribute: Unique Member, Member or Custom.

Within the Realm you must also choose an AD/LDAP Server and Firepower must download the users before identity can be used. By default, Realm is disabled, so you need to enable it first.

The Identity source specifies how Firepower will be updated user information changes. In this regard, Cisco ISE uses pxGrid and automatically updates Firepower’s about IP address, pxGrid Server CA, MnT Server and FMC Certificate when the user logins into the network. After all of this, Identity Policy ties all the information together and will provide the following actions:

- Passive Authentication:Learns the identity passively via ISE, AD Agent, or remote access VPN.

- Active Authentication:Forwards the user to a portal for authentication. Can be used if passive option fails.

- No Authentication:Identity information is not gathered.

Moreover, the Match Criteria can be based on the zones, networks, VLAN tags and ports. You also have to choose the Realm and attach the identity policy to the Access Control Policy. Please note that, if you choose active authentication, you can exempt specific applications from requiring active authentication.

Cisco FTD SSL Policy

Policy SSL برای بازرسی ترافیک رمزگذاری شده مورد نیاز است. با این حال، درک این نکته مهم است که برخی از مسائل حقوقی و اخلاقی وجود دارد که باید قبل از اجرا حل شوند. اعمال این خطمشی میتواند با سیاستهای مختلف برای سیاستهای مختلف برای انواع مختلف رمزگذاری پیچیده شود. این موضوع مستلزم آن است که نقطه پایانی به گواهینامه CA مورد استفاده توسط Firepower برای رمزگشایی/رمزگذاری ترافیک اعتماد کند.

Cisco FTD URL Filtering Policy

شما می توانید به صورت دستی URL ها را با هر نوع مجوزی غیر مجاز و در لیست سیاه قرار دهید. مجوز فیلتر Cisco URL فقط در صورتی لازم است که بخواهید از لیست های خودکار استفاده کنید. دو معیار برای نمایشنامه وجود دارد. اول، دسته بندی وب سایت. دسته های زیادی وجود دارد که می توانید از بین آنها انتخاب کنید و لیست آماده برای رفتن در دسترس است. دوم، شهرت دومین معیار با امتیاز 1 تا 5 است که 1 به معنای ریسک بسیار بالا و 5 به معنای شناخته شده است. ممکن است لازم باشد که شهرت ضعیف را مسدود کنید یا وب سایت های مرتبط با قمار یا الکل را مسدود کنید.

همچنین موقعیتهایی وجود دارد که میخواهید در برابر وبسایتی که مسدود شده است، اما ممکن است هدف تجاری قانونی داشته باشد، محافظت کنید. یک بلوک تعاملی به کاربر این امکان را می دهد که خطر را بپذیرد و به هر حال ادامه دهد.

Cisco FTD Security Intelligence

اطلاعات امنیتی برای مسدود کردن محتوای مخرب در مراحل اولیه بازرسی طراحی شده است. این ویژگی قبل از بازرسی مجدد با منابع بیشتر، تمام تهدیدات آشکار را فیلتر می کند. سیسکو دائماً فیدهای تهدیدات را به سرعت ارائه و به روز می کند. همچنین با استفاده از اطلاعات امنیتی، آدرس های IP، URL ها و نام های دامنه را بر اساس شهرت مسدود می کند و قبل از هر روش فیلترینگ دیگری مانند DNS، URL، IPS و غیره رخ می دهد.

Cisco FTD Application Policy

Cisco FTD برنامه های مختلف را تشخیص می دهد و می تواند برای فیلتر یا نظارت بر برنامه ها استفاده شود و از مخفی شدن محتوای مخرب به عنوان یک برنامه قانونی جلوگیری می کند. فیلتر کردن برنامهها بر اساس برنامههای فردی و دسته کلی، ریسکی که برنامه نشان میدهد و برنامه کاربردی مرتبط با کسبوکار یا ترکیبی از همه اتفاق میافتد.

چرا به فایروال نسل بعدی (NGFW) نیاز داریم؟

تهدیدات امنیتی هدفمند و پیچیده بیش از هر زمان دیگری به شبکههای داخلی آسیب میرساند. فنآوریهای فایروال سنتی به شدت به بازرسی پورت / پروتکل متکی هستند که در یک محیط مجازی، وقتی آدرسها و پورتها به صورت پویا اختصاص داده میشوند، بیتاثیر است. فایروال نسل جدید، با استفاده از فیلترهای deep-packet، محتوای بستهها را بازرسی کرده، فیلتر برنامه کاربردی لایه ۷ را فراهم میکند و حتی میتواند فعالیتهای مشکوک را کنترل و مسدود کند. این قابلیتها برای اطمینان از امنیت در یک محیط پیچیده و پویا ضروری است.