چک لیست امنیتی ایمیلهای سازمانی

آخرین بروزرسانی: 1398/10/27

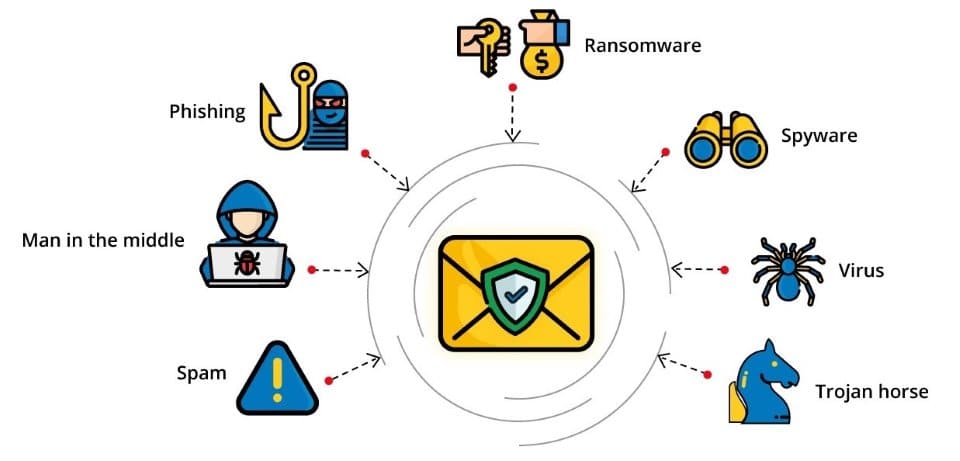

ایمیل یا پست الکترونیکی از نظر امنیت مانند وبسایت سازمانی دارای اهمیت بسیار زیادی است؛ زیرا صرف نظر از مزایای بسیاری که برای کسبوکار دارد، میتواند به عنوان یک راه برای انجام مهندسیهای اجتماعی، ارسال بدافزارها و باجافزارها، سرقت یا نشت اطلاعات (Data Leakage) و بهرهبرداری از منابع شبکهای توسط مهاجمان سایبری باشد. به همین دلیل کارشناسان امنیت شبکه نیازمند آن هستند که مجموعهای از بهترین روشهای پیادهسازی و آموزشهای مناسب برای کاربران را در داخل سازمان در نظر بگیرند تا ریسک و خطرهای مرتبط با ایمیل را کاهش و امنیت ایمیل را افزایش دهند.

هنگامی که قرار است یک شبکۀ محلی و یا یک سرویسدهنده Web به شبکۀ اینترنت متصل شود، کارشناسان شبکه و امنیت شبکه تمامی تلاش خود را انجام میدهند که سرور و سرویس مورد نظر ضعف امنیتی نداشته باشد. به اصطلاح Hardeningهای مورد نیاز بر روی وب سرور انجام میدهند، یا اینکه فایروال و سرویس تشخیص و پیشگیری از نفوذ (IPS/IDS) را در مسیر جریان ترافیک قرار میدهند تا امنیت شبکه و سرویس را فراهم سازند. اما نکته اینجاست که تمامی این تلاشها میتواند به راحتی دور زده شود. چگونه؟ فرض کنیم کاربری، ایمیل Phishing دریافت میکند و با کلیک کردن بر روی لینک موجود درایمیل، اطلاعات مالی سازمان یا کسبوکار، بدست یک کلاهبردار سایبری میافتد، یا کاربر دیگری کاملاً سهوی بدافزاری که از طریق ایمیل بدستش رسیده است را بر روی سیستم نصب میکند و این امر یک Backdoor در داخل شبکه محلی ایجاد و امنیت شبکه را به خطر میاندازد. اگر کمی در سطح بالاتر به قضیه نگاه کنیم و فرض کنیم که مهاجم تواناییهای بیشتری داشته باشد، این امکان وجود دارد که با استفاده از نام تجاری کسبوکار یا سازمان، ایمیلی را در جهت اهداف خرابکارنهاش جعل نموده و برای یکی از مشتریان یا شرکای تجاری ارسال کند. در این راستا این مقاله تلاش نموده تا موارد اولیهای را در مورد ایمیل هاردنینگ (Email Hardening) ارائه دهد.ایمیل یا پست الکترونیکی از نظر امنیت مانند وبسایت سازمانی دارای اهمیت بسیار زیادی است؛ زیرا صرف نظر از مزایای بسیاری که برای کسبوکار دارد، میتواند به عنوان یک راه برای انجام مهندسیهای اجتماعی، ارسال بدافزارها و باجافزارها، سرقت یا نشت اطلاعات (Data Leakage) و بهرهبرداری از منابع شبکهای توسط مهاجمان سایبری باشد. به همین دلیل کارشناسان امنیت شبکه نیازمند آن هستند که مجموعهای از بهترین روشهای پیادهسازی و آموزشهای مناسب برای کاربران را در داخل سازمان در نظر بگیرند تا ریسک و خطرهای مرتبط با ایمیل را کاهش و امنیت ایمیل را افزایش دهند. در جدول زیر 13 گام که میتوانند امنیت ایمیل سازمانی شما را در برابر بیشتر حملات امنتر سازند ارائه شده است:

| راهکار | هدف |

|---|---|

| 1. فعالسازی سازوکار SPF | جلوگیری از Email Spoofing |

| 2. فعالسازی سازوکار DKIM | ایجاد اطمینان از آنکه ایمیل شما قابل اعتماد است |

| 3. فعالسازی سازوکار DMARC | بهرهبرداری کامل از SPF و DKIM جهت افزایش اعتماد |

| 4. راهاندازی ساختار Spam Filter | جلوگیری از هرزنامه یا Spam، پیش از آنکه کاربران آن را مشاهده کنند |

| 5. غیرفعالسازی Relaying | جلوگیری از استفادۀ غیرمجاز |

| 6. پیکربندی سیاستهای Throttling | جلوگیری از قرار گرفتن در فهرست Spammerها |

| 7. محدودسازی Local Email Domain | جلوگیری از جعل دامنۀ فرستنده |

| 8. پیکربندی محدودیت برای Attachmentها | جلوگیری از ارسال فایلهای مشکوک |

| 9. فعالسازی Log ،Visibility و History | جهت آگاهی به رخدادهای پیش آمده |

| 10. ایجاد ساختار Email Encryption | پشتیبانی از حفظ محرمانگی دادههای ایمیل |

| 11. فعالسازی DNSSEC | جلوگیری از تغییر غیرمجاز در DNS |

| 12. آموزش کاربران | امنیت از خود کاربران آغاز میشود |

| 13. آزمون دورهای پیکربندیها | جلوگیری از وجود خطا در پیکربندیها |

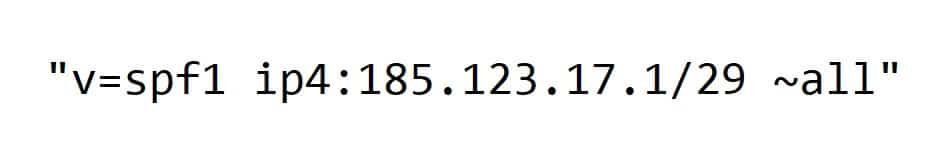

گام 1) فعالسازی سازوکار SPF

با فرض اینکه SPF بر روی سرور دریافتکنندۀ ایمیل فعال باشد، سازوکار آن به این شرح است:

- 1) ایمیل از sombody@example.com توسط سرور ایمیل دریافت میشود.

- 2) سرور دریافتکننده، اطلاعات رکورد SPF دامنۀ example.com را مورد بررسی قرار میدهد.

- 3) در صورتی که آدرس IP سرور ارسالکننده ایمیل با اطلاعات داخل رکورد SPF مطابقت داشته باشد، پیام قابل قبول است.

پیشنهاد میشود جهت افزایش امنیت، سازوکار SPF بر روی تمامی سرویسدهندههای ایمیل فعال و پیکربندی شود. این ساختار دو امکان را برای امنیت ایمیل سازمانها و کسبوکارها فراهم میسازد. اول اینکه تمامی ایمیلهای دریافتی از نظر مجاز بودن فرستنده مورد بررسی قرار خواهند گرفت. دوم آنکه از جعل ایمیل با استفاده از نام تجاری کسبوکار نیز جلوگیری میشود. یعنی در صورتی که سروری ایمیلی را با نام دامنه و برند شما دریافت کند، میتواند بررسی کند که آیا سرویسدهندۀ ایمیل شما این پیام را ارسال کرده یا خیر.

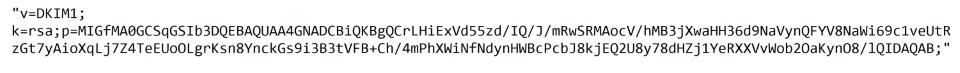

گام 2) فعالسازی سازوکار DKIM

اساساً با استفاده از سازوکار DKIM، کسبوکارها و سازمانها مسئولیت ایمیلهای ارسال شده با نام تجاریشان را بر عهده گرفته و با استفاده از امضای دیجیتال همراه پیام، آن را تأیید میکنند. با توجه به این که امضای دیجیتال همراه ایمیل با استفاده از الگوریتمهای مناسب رمزنگاری شده است، ایجاد آن توسط مهاجمان کاری بسیار مشکل است.براساس سازوکار طراحی شدۀ DKIM، سرویسدهندههای ایمیل که از DKIM پشتیبانی نمیکنند یا پیکربندی DKIM بر روی آنها انجام نگرفته است، در صورتی که ایمیلی را دریافت کنند که در آن امضای دیجیتال DKIM باشد، از این امضای دیجیتال موجود در پیام چشمپوشی میکنند. به همین علت نگرانی اینکه تمامی دریافتکنندگان ایمیل با ساختار DKIM هماهنگی داشته باشد و یا در صورت عدم پشتیبانی از DKIM ایمیل را دریافت نکنند و یا آن را حذف کنند، وجود نخواهد داشت. عدم استفاده از ساختار DKIM میتواند باعث کاهش یکپارچگی ایمیلهای سازمانی شده و همچنین احتمال قرار گرفتن نام دامنه در لیستهای سیاه یا Blacklistها را افزایش دهد.

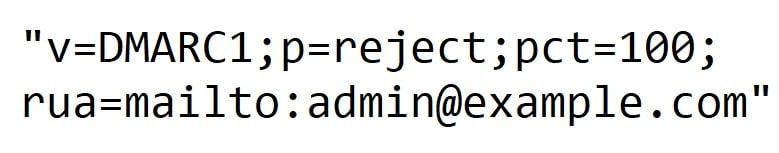

گام 3) فعالسازی سازوکار DMARC

گام 4) راهاندازی ساختار Spam Filter

- • مکانیزم مورد نظر میبایست از ساختار DNS Black-hole list پشتیبانی کند. این ساختار بیشتر هرزنامهها (Spam) را پیش از آنکه پردازشی بر روی آنها انجام شود، در لبۀ ورودی مسدود میسازد. پلتفرم Email Security Appliance شرکت سیسکو (Cisco) با ارتباط آنی با ساختار Talos توانسته این امر را به صورت مناسبی انجام دهد.

- • وجود مکانیزم کنترل بر اساس نرخ ارسال ایمیل، جهت جلوگیری از ازدحام، در صورتی که فرستندۀ ایمیل و پیام، حجم بسیاری را به یکباره ارسال کند. این امر میتواند از حملات شبه DoS برای ایمیل جلوگیری نماید. این نکته به این دلیل است که امنیت ایمیل صرف نظر از بررسی و کنترل پیامها، دسترسپذیری سرویس را نیز شامل میشود.

- • وجود توانایی تحلیل محتوای ایمیل جهت مسدودسازی و قرنطینهسازی Spamها براساس محتوا

- • مسدودسازی فرستندههای ایمیل که در بررسی Reverse DNS Lookup نتیجۀ موفق ندارند.

- • امکان فیلترسازی فایلها و Attachmentهای خطرناکی که در ضمیمۀ ایمیل وجود دارد.

راههای دیگری نیز جهت مسدودسازی Spam یا هرزنامهها وجود دارد، اما این چند گام میتواند غربال بهتری را بر روی ایمیلهای دریافتی داشته و هزینههای هاردنینگ ایمیل را کاهش دهد. هرچند هزینههای امنیت شبکه در برابر ضررهایی که در مقابل عدم رعایت موارد امنیتی به سازمان متحمل میشود بسیار ناچیز است.عدم وجود مکانیزم مناسب جهت Spam Filter، صرف نظر از کاهش امنیت ایمیل، به معنای آن است که حجم بسیاری از ایمیلهایی که توسط سرور شما دریافت و پردازش میشود بلااستفاده خواهد بود و این امر میتواند Inbox کاربران را به قدری پر کند که تقریباً غیرقابل استفاده شود.

گام 5) غیرفعالسازی Relaying

- • یک Spammer به صورت تصادفی میتواند به سرویسدهندههای ایمیلی که در حالت Open Relay هستند متصل شود.

- • Spammer متصل شده میتواند حجم بسیاری – هزار، ده هزار، صد هزار – Spam را به سرویسدهندههای مختلف ایمیل موجود در اینترنت و با استفاده از آدرس و نام دامنۀ سرویسدهندهای که به آن متصل شده است ارسال کند.

- • سرویسدهندۀ ایمیل اصلی که به اشتباه در حالت Open Relay قرار گرفته بود توسط بیشتر سرویسدهندههای دیگر بلاک خواهد شد.

- • حالا Spammer تلاش میکند تا سرویسدهندۀ ایمیل دیگری را پیدا کند.

بصورت عمومی و در جهت افزایش امنیت ایمیل، Relaying همواره میبایست غیرفعال باشد. این امر در بحث هاردنینگ ایمیل (Email Hardening) از درجه ریسک بالایی برخوردار است، اما در صورتی که نیاز به فعال بودن Relaying وجود داشته باشد، تنها برای آدرسهای IP سرویسدهندههای مشخص، که قابل اعتماد سازمان یا کسبوکار هستند، این سرویس فعال شود. عدم رعایت این قانون میتواند سرویسدهندۀ ایمیل شما را در لیست سیاه قرار دهد و یا به دلیل پردازشهای بسیار زیاد نتواند ایمیلهای اصلی را ارسال یا دریافت کند.

گام 6) پیکربندی سیاستهای Throttling

در گام پیشین یعنی غیرفعالسازی Relaying مشخص شد که در صورت پیکربندیهای ضعیف در سرویسدهندۀ ایمیل، یک Spammer میتواند حجم زیادی ایمیل را از طریق سروری که در حالت Open Relay قرار دارد ارسال کند؛ صرف نظر از این مورد، در برخی موارد یک کاربر مجاز نیز میتواند به عنوان یک Spammer عمل کند. اما چگونه؟ در بسیاری از موارد امکان دارد که اکانت ایمیل کاربر با استفاده از Phishing Scam یا افشا شدن کلمۀ عبور در اختیار مهاجمان قرار گیرد. در این گونه موارد در صورتی که سیاستهای Throttling بدرستی پیکربندی شده باشد، از ارسال حجم زیادی از ایمیلها توسط Spammer جلوگیری میکند. این امر از ورود سرویسدهندۀ ایمیل به لیست سیاه نیز جلوگیری میکند. سیاستهای Throttling، سیاستهایی هستند که تعداد ارسال ایمیل را در بازۀ زمانی مشخص، مانند ساعت یا روز، برای سرویسدهندۀ ایمیل تعیین میکند.

تعداد ارسال ایمیلها در دامنههای مختلف نسبت به نوع فعالیت کسبوکار و سازمان بسیار متفاوت است. این امکان وجود دارد که با بررسی رخدادهای سرویسدهندۀ ایمیل، اندازهها و متریکهایی جهت کنترل و پیکربندی سیاستهای Throttling کسب شود. موارد زیر میتواند در شناسایی متریکهای مورد نیاز کمککننده باشد:

- • تعداد ایمیلهای دریافتی در روز به تفکیک ارسالکنندهها

- • تعداد ایمیلهای ارسالی در ساعت به تفکیک کاربران

- • تعداد دریافتکنندگان (Recipient) در هر ایمیل

گام 7) محدودسازی Local Email Domain

بعضی اوقات مشاهده میشود که کاربران یک ایمیل Phishing را دریافت میکنند که به نظر میرسد از سرویسدهندۀ ایمیل سازمانی خودشان ارسال شده و بدستشان رسیده، در حالی که این ایمیل از خارج از سازمان و از سرویسدهندهای داخل اینترنت تولید و با استفاده از نام دامنۀ خودشان برای آنها ارسال شده است. جهت جلوگیری از چنین اتفاقی میتوان سرویسدهندۀ ایمیل را به گونهای محدود ساخت که ایمیلهایی با مبدأ دامنۀ خودش را تنها در حالتی دریافت کند که سرور آن سرویسدهندۀ ایمیل سازمانی باشد. این ساختار بدان معنا است که تمامی ایمیلهایی که از اینترنت به سمت سرویسدهندۀ ایمیل شما برسد و ادعا کنند که مبدأ آنها ایمیل سازمانی شما است، مسدود خواهد شد. این محدودیت بسیار در امنیت ایمیل مورد نیاز است، زیرا با توجه به آنکه کاربر به ایمیل سازمانی خود اطمینان دارد، در بسیاری از موارد دیده شده که کاربران با دریافت چنین ایمیلهایی به راحتی در دام Phishing افتادهاند.

پیش از پیادهسازی این ساختار کارشناسان امنیت میبایست به ایمیلهای قانونی که با ایمیل سازمانی و از اینترنت ارسال میشود، دقت کنند. در اینجا چند مثال از این نوع ایمیلها داریم:

- • استفاده از سرویسهای Remailer

- • سرویسهای Cloud یا رایانش ابری که جهت ارسال ایمیل به عنوان کاربر، پیکربندی شدهاند.

- • فرمهای Web Application که بصورت لحظهای و با استفاده از ایمیل سازمانی، پیامی را ارسال میکند.

گام 8) پیکربندی محدودیت برای Attachmentها

فایلهای ارسالی توسط ایمیل یا Attachmentها، مدتهاست که یکی از کارامدترین راههای ارسال بدافزار یا Malware است؛ به همین علت بسیار مهم است که نوع فایلهای Attachment را که از طریق ایمیل سازمانی دریافت یا ارسال میشود، محدود ساخت. خطرناکترین نوع فایلها در بحث امنیت Attachmentهای ایمیل، فایلهای اجرایی هستند، بنابراین پسوندهایی مانند exe ،bat ،vbs ،jar ،swf و نمونههای اینچنین میبایست همواره مسدود یا block شود. این نمونه از فایلها میتواند به روشهای دیگری مانند قرارگیری در فایلهای zip شده یا archive شده نیز ارسال شود. که در این حالت امکان دارد که سرویسدهندههای ایمیلی که از ضعف امنیت در بحث تحلیل فایلها برخوردارند، اجازۀ عبور به این Attachmentها بدهند. به همین دلیل میتوان در این حالت سیاستهای لیست سفید یا White List را پیشنهاد داد؛ که در این سیاستها میتوان بسته به نوع کسبوکار و سازمان به فایلهایی مانند مستندات Office ،PDFها و عکسها اجازۀ عبور داد. ضعف در پیادهسازی این امر میتواند سبب شود که کاربران بصورت ناخواسته، بدافزاری (Malware) را بر روی سیستم خود نصب کنند و یا Attachmentهای خرابکارانه سبب شود که سیستم کاربران آلوده شود. این امر صرف نظر از امنیت ایمیل در بحث امنیت شبکه نیز حفره امنیتی ایجاد میکند.

ساختار Spam Filter که در گام 4 به آن اشاره شد میبایست توانایی بررسی و تحلیل Attachment ایمیلهای ورودی و خروجی را نیز به جهت شناسایی بدافزارها (Malware) داشته باشد. تجهیزات Email Security Appliance شرکت سیسکو (Cisco) یکی از این پلتفرمها است که با استفاده از یکپارچگی با Advanced Malware Protection این امکان را برای سرویسدهندۀ ایمیل فراهم میسازد. این امر در جهت محافظت کاربران در برابر فایلهای قانونی ولی آلوده نیز بسیار مهم است. به عنوان مثال، فرض کنید که فایل Office که در پیوست ایمیل ارسال شده، حاوی macroهای خطرناکی است که از آسیبپذیریهای نرمافزار Office بهره میبرند؛ در صورتی که بررسی و تحلیل بر روی Email Gateway و یا سرویسدهندۀ ایمیل صورت گیرد میتوان این فایل را پیش از رسیدن بدست کاربران نهایی مسدود ساخت.

به علاوه Attachmentهای رمزنگاری شده یا غیرقابل بررسی و تحلیل (Scan) نیز میبایست مسدود شود. فایلهای zip که توسط کلمۀ عبور محافظت میشود، روش مرسومی جهت ارسال اطلاعات مهم است، اما در صورتی که سرویس scan موجود در سرویسدهندۀ ایمیل نتواند داخل آن را بررسی کند بهتر است که مسدود شود.

همچنین در بحث امنیت ایمیل، محدودسازی حجم فایلهای Attachment نیز بسیار مهم است. این امر بسیار بسته به کسبوکار و سازمان است، اما به صورت میانگین حجم فایلهای Attachment میبایست در حدود 25MB باشد. در صورتی که شما حجم ارسال را بیشتر از این مقدار در نظر بگیرید، احتمال مسدود شدن ایمیل شما توسط سرویسدهندۀ ایمیل مقصد وجود دارد. راههای بسیاری وجود دارد که امکان اشتراکگذاری فایلها را در اینترنت فراهم میسازد، به همین علت استفاده از ایمیل جهت ارسال فایلهای حجیم پیشنهاد نمیشود. ضعف در کنترل حجم فایلهای Attachment میتواند مواردی را همچون پر شدن سریع inbox کاربران، افزایش حجم backupها و سختی در مهاجرت inbox را به خصوص در محیطهایی که از MS Exchange استفاده میکنند، ایجاد کند. در بحث استانداردهای هاردنینگ ایمیل (Email Hardening) به Attachmentها توجه بسیار شده است.

گام 9) فعالسازی Log ،Visibility و History

مدیریت سرویسدهندههای ایمیل مانند Exchange ،Postfix و یا سرویسدهندۀ منطبق بر ساختار رایانش ابری یا Cloud مانند Zoho برپایۀ لاگها (Log) انجام میپذیرد. انجام امور administrative سرویس ایمیل مانند اینکه آیا ایمیل مسدود شده و یا مهاجرتهای پیچیدۀ سرورها بسته به کامل بودن و کارامد بودن لاگهای موجود، قابل انجام است. صرف نظر از این موارد، لاگهای مناسب به هنگام Forensic نیز بسیار کارامد خواهد بود.

از نکات پیشنهادی جهت ایجاد لاگهای مناسب میتوان به موارد زیر اشاره کرد:

- • ایجاد سیاست Log Retention جهت ذخیرۀ لاگهای مورد نیاز بسیار مهم است. یکی از نیازهای اصلی کسبوکارها و سازمانها در بحث امنیت مستندسازی وقایع است. در بسیاری از مواقع نیاز میشود کارشناسانی که در حال بررسی مشکلی، چه از نظر امنیتی و چه از نظر سرویسی هستند، به عقب برگشته و برخی از رخدادها را بررسی کنند. این سیاست کمک میکند که اطلاعات مورد نیاز چه از نظر سرویس و چه از نظر Forensic وجود داشته باشد.

- • ایجاد فضای ذخیرهسازی مناسب برای جمعآوری لاگها بسیار مهم است. در بسیاری از موارد مشاهده شده که در هنگام پیادهسازی سرویسها، تنها منابع مورد نیاز پلتفرم، سرویس و یا Application در نظر گرفته میشود، و فضای مناسب جهت جمعآوری لاگها، مانیتورینگ، و تهیۀ نسخه پشتیبان (Backup) آن در نظر گرفته نمیشود. به کارشناسان پیشنهاد بسیار میشود که فضای مناسب و منابع مورد نیاز جهت Log Retention در نظر گرفته شود.

- • استفاده از پلتفرمها و سرویسهایی که امکان گرافسازی لاگها را داشته باشد، یکی از موارد مهم در بحث Visibility محسوب میشود. این امر سبب آن است که میزان دادههای ورودی به صورت تصویر قابل مشاهده باشد، که درک وضعیت سرویس و روند موجود را بسیار ساده میسازد. البته در صورتی که از این سرویسها استفاده میکنید، از اینکه امکان بررسی لاگهای خام وجود دارد و این لاگها کارامد و مفید هستند اطمینان حاصل نمایید، و این اطمینان بهتر است پیش از رخداد خاصی انجام گیرد.

گام 10) ایجاد ساختار Email Encryption

گام 11) فعالسازی DNSSEC

- 1) شخصی قصد دارد که سایت www.example.com را با استفاده از مرورگر باز کند.

- 2) کامپیوتر کاربر فرایند DNS Lookup را برای آدرس www.example.com آغاز میکند.

- 3) DNS Cash کاربر برای آدرس example.com پیش از این آلوده شده است، بنابراین آدرس بدست آمده آدرس سرور مهاجم است.

- 4) صفحه وبسایتی که مهاجم جهت جمعآوری اطلاعات کاربر با ظاهری کاملاً قانونی آماده کرده است، بر روی مرورگر کاربر نمایش داده میشود.

- 5) کاربر نام کاربری و کلمه عبور یا اطلاعات دیگری را بر روی مرورگر وارد میکند و این اطلاعات در database مهاجم ذخیره میشود.

گام 12) آموزش کاربران

صراحتاً مهم نیست که چه فناوریهایی را ما در این مقاله پوشش دادیم، افزایش امنیت، بیشتر در سطح کاربران و تمرینات روزانه آنها شکل میگیرد. این ساختار دارای هاردنینگ مشخصی نبوده، اما ایجاد فرهنگ مناسب امنیت در میان کاربران و این امر که کاربران به بحث امنیت به صورت یک هدف کسبوکار یا سازمان نگاه کنند، میزان موفقیت را نسبت به استفاده و ایجاد فناوریهای امنیتی بسیار افزایش میدهد. البته که نمیتوان از این فناوریهای امنیت شبکه و ایمیل نیز چشمپوشی کرد.

کاربران میبایست آموزشهایی پیرامون موارد پایهای امنیت ایمیل را فرا گرفته باشند. از جمله موارد آموزشی امنیت ایمیل برای کاربران میتوان به نمونههای زیر اشاره کرد:

- • چگونگی اجتناب از گیر افتادن در تلههای کلاهبردارانۀ Phishing

- • چه فایلهایی را میتوان از طریق ایمیل ارسال کرد و راههای جایگزین ارسال فایل

- • چگونگی شناسایی اجتناب از کلیک کردن بر روی لینک مخرب و بدافزارها

- • چگونگی شناسایی مهندسی اجتماعی (Social Engineering) و سطوح قابل قبول اشتراکگذاری اطلاعات